C|TIA v2 – Certified Threat Intelligence Analyst v2

Los incidentes de amenazas cibernéticas han aumentado drásticamente durante los últimos años y se han vuelto más complejos por los dinámicos avances de la tecnología. Hoy en día, la mayoría de las organizaciones están preocupadas por la pérdida de información de identificación personal debido a ataques cibernéticos dirigidos, campañas de malware, vulnerabilidades, y ataques de ransomware.

La certificación Certified Threat Intelligence Analyst (C|TIA) de EC-Council es un programa profesional completo de nivel especialista centrado en el ámbito de la inteligencia sobre amenazas que está en constante evolución. C|TIA cubre varios temas, incluyendo los fundamentos de la inteligencia sobre amenazas, el uso de herramientas y técnicas de inteligencia contra amenazas y el desarrollo de un programa de inteligencia contra amenazas.

Este curso se centra en la transformación de datos e información en inteligencia práctica que pueda utilizarse para prevenir, detectar y supervisar ciberataques. Aborda todas las fases del ciclo de vida de la inteligencia sobre amenazas, y esta atención hacia un enfoque realista y futurista hace que sea una de las certificaciones de inteligencia sobre amenazas más completas del mercado actual.

Certified Threat Intelligence Analyst (C|TIA) es un programa de capacitación y acreditación diseñado y desarrollado en colaboración con expertos en ciberseguridad e inteligencia de amenazas de todo el mundo para ayudar a las organizaciones a identificar y mitigar los riesgos comerciales al convertir amenazas internas y externas desconocidas en amenazas conocidas.

El programa proporciona los conocimientos profesionales creíbles necesarios para una carrera exitosa en inteligencia de amenazas y mejora sus habilidades generales, aumentando así sus posibilidades de empleo.

Rol del experto en inteligencia sobre amenazas:

- Recopilar gran cantidad de datos de numerosas fuentes.

- Producir información útil a partir de los datos sobre ciber-amenazas.

- Distribuir información relevante a las partes interesadas.

- Habilitar nuevas contramedidas y técnicas de mitigación.

Dominar las habilidades y obtener esta certificación puede ayudar a mejorar las operaciones de inteligencia sobre amenazas para los equipos de ciberseguridad en las organizaciones.

¿Por qué C|TIA?

Complejidad de los Ciberataques:

Según las soluciones de ciberseguridad de BlackBerry®, los actores de amenazas desplegaron una media de 11,5 ataques por minuto entre marzo y mayo de 2023, incluyendo 1,7 nuevas muestras de malware por minuto.

SonicWall informó de que en 2022 se descubrieron más de 270.228 nuevas variantes de malware.

Microsoft mitigó una media de 1.955 ataques DDoS diarios en 2023, lo que supone un aumento del 40% respecto al año anterior (2022).

Falta de competencias:

Según el informe Vulcan Gartner Peer Insights, el 73% de los profesionales de ciberseguridad indicaron la «falta de habilidades» como su mayor desafío de inteligencia sobre amenazas.

La solución que necesitan las empresas para mantenerse seguras:

- Identificar las amenazas antes de que ataquen.

- Adoptar una estrategia de defensa proactiva.

- Detectar, responder y mitigar eficazmente las amenazas específicas y selectivas.

Metodología

En el presente curso, el participante obtiene el conocimiento a través de un esquema teórico-práctico, ya que en el curso se utilizarán máquinas virtuales donde el participante podrá́ aplicar los conocimientos obtenidos. Cada participante tendrá́ su propio material de clase, podrán ver ejemplificaciones en entornos del mundo real y casos comunes basados en lo visto durante el curso. En cada sesión de clase, luego de la parte teórica, se procederá́ con el desarrollo de laboratorios prácticos para afianzar y apropiar los conceptos. El programa se cubrirá en modalidad on-line con instructor en vivo utilizando la plataforma Microsoft Teams, cada alumno tendrá su propio usuario.

El material y demás documentación se compartirá a través de la plataforma Sharepoint. Se desarrollará simulador del examen en conjunto con el docente.

La capacitación a pesar de su modalidad online no podrá ser grabada por políticas de copyright.

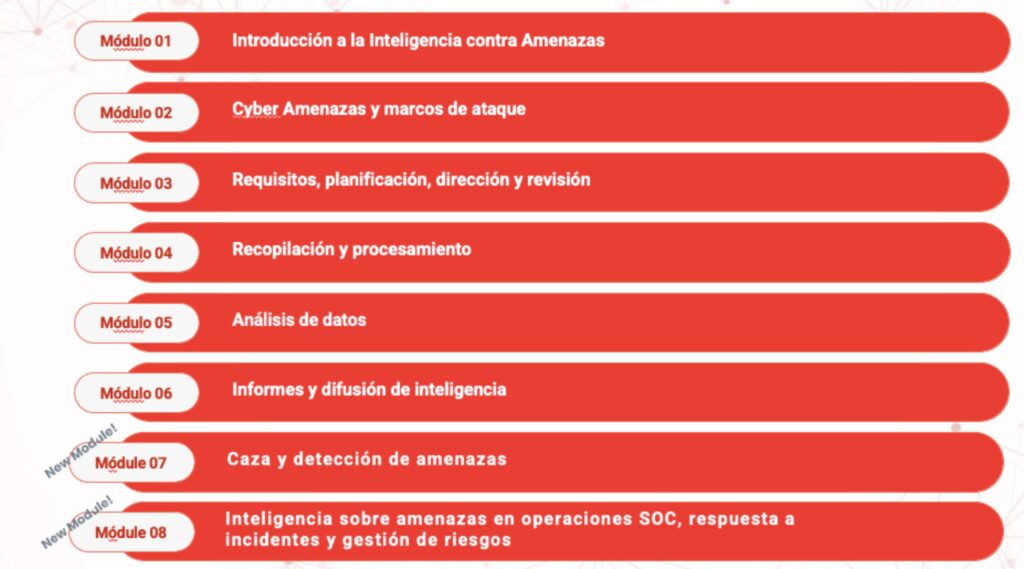

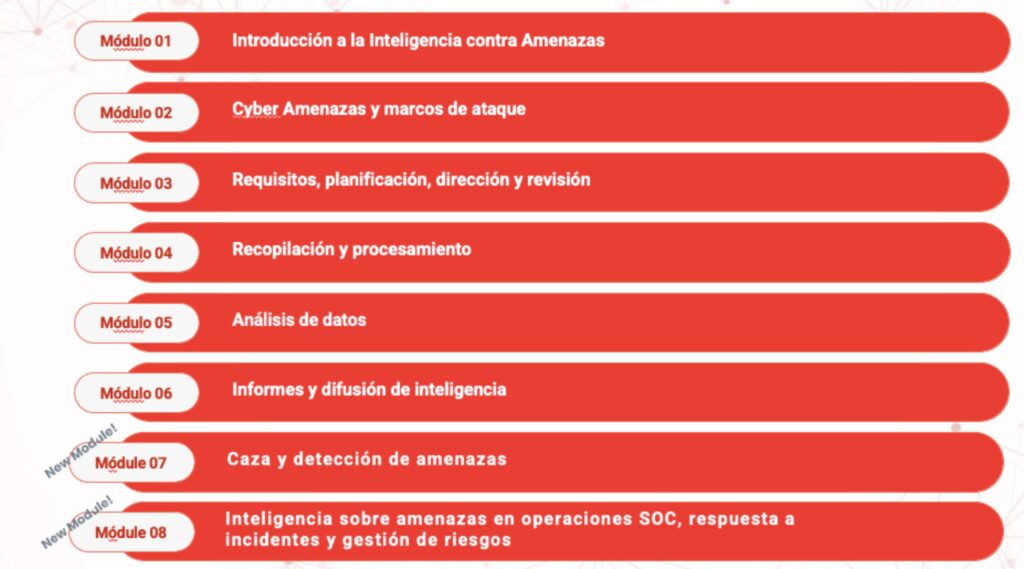

Composición del curso

Objetivos

- Conocer los fundamentos de la inteligencia sobre amenazas (tipos de inteligencia sobre amenazas, ciclo de vida, estrategia, capacidades, modelo de madurez, marcos, plataformas, entre otros).

- Comprender las diversas amenazas a la ciberseguridad y marcos de ataque (amenazas persistentes avanzadas, metodología Cyber Kill Chain, marco ATT&CK de MITRE, modelo Diamond de análisis de intrusiones, entre otras).

- Adquirir un enfoque estructurado de inteligencia sobre amenazas con los componentes del ciclo de vida: 1. Planificación y dirección 2. Recolección 3. Análisis y producción 4. Difusión e integración.

- Explicar las diversas etapas de la planificación de un programa de inteligencia sobre amenazas (Requisitos, planificación, dirección y revisión).

- Comprender lo diferentes tipos de fuentes de información sobre amenazas, fuentes y métodos de recopilación de datos.

- Aprender sobre la Recopilación y adquisición de datos de inteligencia sobre amenazas mediante inteligencia de fuentes abiertas (OSINT), inteligencia humana (HUMINT), contrainteligencia cibernética (CCI), indicadores de peligro (IoC), análisis de malware y secuencias de comandos en Python.

- Explicar el tratamiento y explotación de datos de inteligencia sobre amenazas.

- Comprender cómo recopilar, crear y difundir indicadores de compromiso (IOC) en diversos formatos, como fuente de información sobre ciber amenazas permitiendo a una organización detectar fácilmente ciberataques y responder a tiempo supervisando estos IOC.

- Adquirir destrezas en la caza y detección de amenazas, en inteligencia de operaciones SOC, respuesta a incidentes y gestión de riesgos.

- Proporcionar el conocimiento necesario para desarrollar destrezas de inteligencia sobre amenazas en el entorno de la nube.

- Conocer las diferentes plataformas, leyes y normativas para compartir inteligencia.

Duración

La duración de la formación es de 24 horas.

• 6 sesiones de 4 horas.

• Modalidad: online – docente en vivo.

¿Qué Incluye?

- Formación de 24 horas por instructor experto en Seguridad Informática certificado.

- Más de 800 páginas del manual del estudiante.

- Más de 546 diapositivas ilustradas del material del instructor.

- Más de 350 páginas del manual de laboratorio que incluye escenarios de laboratorio detallados e instrucciones.

- Más de 100 herramientas de inteligencia sobre amenazas.

- Prácticas de laboratorio en clase para enfatizar los objetivos de aprendizaje.

- 100% de Conformidad con la publicación especial NICES800-181 CybersecurityWorkforce Framework y con los marcos CCTIM (Certified Threat Intelligence Manager) de Crest.

- El 40% del tiempo de formación se dedica a los laboratorios.

- Examen Internacional C|TIA *(a través de voucher)

- Acceso privilegiado a la plataforma campus académico ASPEN del EC Council.

- Portal de miembros EC Council, espacio para compartir y seguir creciendo profesionalmente (disponible al certificarse como C|TIA).

- Certificado de asistencia al curso por parte de EUD y el EC – Council.

- **Únicamente a los participantes que hayan asistido al 80% de las sesiones o más, se les otorgará el certificado de asistencia y tendrá́ el derecho de tomar el examen internacional. (No aplica como asistencia el acceder a las grabaciones de clase, solo es válido en caso de desarrollarse en modalidad Virtual I-Learn).

- *Si el participante opta por tomar el examen desde su casa debe cancelar 150 USD adicionales.

Pre-Requisitos

Cualquier profesional de ciberseguridad de nivel medio a alto con un mínimo de 3 años de experiencia.

Contar con un nivel de inglés técnico para la compresión del material de entrenamiento y la presentación del examen internacional.

Personas con las certificaciones C|EH y C|ND reconocidas por EC-Council

Criterio de elegibilidad

Para ser elegible y aplicar al examen C|TIA, el candidato debe:

- Presentar una solicitud que demuestre un mínimo de 3 años de experiencia laboral en seguridad de la información o diseño de software (todos los candidatos deben pagar 100 USD como tarifa de solicitud no reembolsable) este valor no viene incluido en el precio de la capacitación.

Requerimientos mínimos de equipo sugeridos

- Cualquier sistema operativo Windows/Linux/macOS

-

▪ CPU Intel Core i5 o equivalente con una velocidad de reloj mínima de 3. 2 GHz

▪ Mínimo de 8 GB o más de RAM

▪ Disco duro, 500 GB o superior y 7200 RPM o más rápido

▪ Unidad de DVD (se prefiere unidad de DVD R/W)

▪ Un adaptador de red (mínimo de 10/100 NIC, pero se prefiere 10/100/1000), fullduplex (desactive cualquier adaptador de red adicional instalado)

▪ Monitor (el requisito mínimo es un monitor LCD de 17 pulgadas)

▪ Ratón o dispositivo señalador compatible y una tarjeta de sonido con altavoces amplificados

▪ Acceso a Internet

▪ Dos adaptadores de red inalámbricos (PCI o USB)

Dirigido a:

- Personas que trabajan en seguridad de la información, seguridad de redes, respuesta a incidentes y otros campos relacionados.

- Hackers éticos.

- Profesionales de seguridad, ingenieros, analistas, especialistas, arquitectos, gerentes

- Analistas, asociados, investigadores y consultores de inteligencia de amenazas

- Cazadores de amenazas

- Profesionales del SOC

- Analistas forenses digitales y de malware

- Miembros del equipo de respuesta a incidentes

- Cualquier profesional de ciberseguridad de nivel medio a alto, recomendable un mínimo de 3 a 5 años de experiencia para poder aplicar al examen de certificación.

- Personas de la profesión de seguridad de la información que quieran enriquecer sus habilidades y conocimientos en el campo de la inteligencia sobre ciberamenazas.

- Personas interesadas en prevenir las ciberamenazas

Certifica

EC COUNCIL es el Consejo Internacional de Consultores de Comercio Electrónico, es una organización que certifica a las personas en diversas habilidades de comercio electrónico y seguridad de la información. La misión del EC-Council es «validar a los profesionales de seguridad de la información que tengan las habilidades y conocimientos requeridos en un dominio especializado de seguridad de la información que ayude a las organizaciones a evitar un ataque cibernético, en caso de que surja la necesidad». Muchas de estas certificaciones son reconocidas en todo el mundo y han recibido avales de varias agencias gubernamentales, incluido el gobierno federal de los EE. UU. a través de Montgomery *GI Bill®, Agencia de Seguridad Nacional (NSA) y el Comité de Sistemas de Seguridad Nacional (CNSS). Además, el Departamento de Defensa de Estados Unidos ha incluido el programa CEH en su Directiva 8570, convirtiéndola en una de las normas obligatorias a cumplir por Proveedores de Servicios de Defensores de Redes Informáticas (CND-SP).

EUD Academy es un ATC – Centro de Entrenamiento Acreditado por EC COUNCIL para impartir todos sus cursos, desde el mundialmente famoso Certified Ethical Hacker (CEH) como también Certified Threat Intelligence Analyst (C|TIA), Computer Hacking Investigador forense (C|HFI), analista de seguridad certificado por el EC-Council (ECSA) y muchas otras certificaciones que se ofrecen en más de 194 países a nivel mundial. Contamos con esta acreditación desde el 2014, garantizando que cumplimos con estrictos estándares de excelencia para brindar las capacitaciones.

Nuestro objetivo es capacitar a profesionales capaces de aplicar un enfoque estructurado para desarrollar efectivamente inteligencia contra amenazas en las organizaciones.

Contenido Temático

Módulo 01: Introducción a la inteligencia contra amenazas.

- Inteligencia.

- Conceptos de inteligencia sobre amenazas cibernéticas.

- Marcos y ciclo de vida de inteligencia sobre amenazas.

- Plataformas de inteligencia sobre amenazas (TIP).

- Inteligencia sobre amenazas en el entorno de la nube.

- Tendencias futuras y aprendizaje continuo.

Módulo 02: Cyber amenazas y marcos de ataque.

- Amenazas cibernéticas.

- Amenazas persistentes avanzadas.

- Cadena de muerte cibernética.

- Modelo MITRE ATT&CK y Diamante.

- Indicadores de compromiso.

Módulo 03: Requisitos, planificación, dirección y revisión.

- Panorama de amenazas actual de la organización.

- Análisis de requisitos.

- Planificar un programa de inteligencia contra amenazas.

- Establecer apoyo de gestión.

- Crear un equipo de inteligencia contra amenazas.

- Intercambio de inteligencia sobre amenazas.

- Revisar el programa de inteligencia sobre amenazas.

Módulo 04: Recopilación y procesamiento.

- Recopilación de datos de inteligencia sobre amenazas.

- Gestión de la recopilación de inteligencia sobre amenazas.

- Fuentes de inteligencia sobre amenazas.

- Recopilación y adquisición de datos de inteligencia sobre amenazas.

- Recopilación masiva de datos.

- Procesamiento y explotación de datos.

- Recopilación y enriquecimiento de datos sobre amenazas en entornos de la nube.

Módulo 05: Análisis de datos.

- Análisis de datos.

- Técnicas de análisis de datos.

- Análisis de amenazas.

- Proceso de análisis de amenazas.

- Análisis de amenazas de ajuste fino.

- Evaluación de inteligencia sobre amenazas.

- Crear Runbooks y base de conocimientos.

- Herramientas de inteligencia sobre amenazas.

Módulo 06: Informes y difusión de inteligencia.

- Informes de inteligencia sobre amenazas.

- Difusión.

- Participar en relaciones de intercambio.

- Compartir inteligencia sobre amenazas.

- Mecanismos de entrega.

- Plataformas para compartir inteligencia sobre amenazas.

- Leyes y reglamentos de intercambio de inteligencia.

- Integración de inteligencia sobre amenazas.

- Intercambio y colaboración de inteligencia sobre amenazas mediante secuencias de comandos Phyton.

Módulo 07: Caza y detección de amenazas

- Conceptos de caza de amenazas.

- Automatización de búsqueda de amenazas.

Módulo 08: Inteligencia sobre amenazas en operaciones SOC, respuesta a incidentes y gestión de riesgos.

- Inteligencia sobre amenazas en operaciones SOC.

- Inteligencia sobre amenazas en la gestión de riesgos.

- Inteligencia contra amenazas en la respuesta a incidentes.

Acerca del Examen

Certificación: Certified Threat Intelligence Analyst (C|TIA)

Vigencia: tres (3) años.

Código del examen: 312-38.

Numero de preguntas: 50.

Duración: 2 horas.

Puntaje de aprobación: entre 70%

Formato de prueba: selección múltiple.

Toma del examen a través de:

– Modalidad presencial: Centro de examinación EUD, exclusivo sede Bogotá. (Sin costo adicional)

– Modalidad Online: Proctor remoto desde la comodidad de su casa por USD $150 adicionales al precio del programa. (Incluye impuestos)

Esquema de certificación en ciberseguridad de Ec-Council

El core de la ruta de certificaciones comienza con los programas Certified Network Defender y Ethical Hacker Core Skills, en los que aprenderás a examinar el tráfico de red a nivel binario, a dominar el protocolo TCP/IP y a familiarizarte con la evaluación de vulnerabilidades y la metodología del hacking.

Una vez tengas una base sólida, estarás listo para pasar al hacking ético y a la caza de amenazas con el curso Certified Ethical Hacker (CEH). Aprender cómo irrumpen los hackers en las redes es clave para la gestión y respuesta ante incidentes. Tras dominar las 5 fases del hacking ético, estarás preparado para abordar la transformación de datos e información en inteligencia práctica que pueda utilizarse para prevenir, detectar y supervisar ciberataques.

Las 11 Ventajas del programa C|TIA

-

- Adquiere habilidades para realizar varios tipos de inteligencia sobre amenazas.

C|TIA se centra en desarrollar habilidades para realizar diferentes tipos de inteligencia sobre amenazas, incluidas las estratégicas,

inteligencia de amenazas operativa, táctica y técnica, para una organización en particular.

-

- Aprende varias técnicas de recopilación de datos de múltiples fuentes y feeds.

Recopilar datos apropiados para el análisis es la clave para lograr una mejor producción de inteligencia sobre amenazas. C|TIA enfatiza varias técnicas de recopilación de datos de diferentes fuentes y feeds. Permite a los estudiantes emplear estrategias para recopilar información relevante para construir inteligencia sobre amenazas de forma efectiva.

-

- Énfasis en la recopilación, creación y difusión de Indicadores de Compromiso (IoC) en varios formatos

C|TIA analiza los indicadores de compromiso (IoC) en detalle, incluidos los IoC internos y externos. Ilustra cómo

adquirir estos IoC de diversas fuentes. Estos IoC son una excelente fuente de información sobre ciberamenazas,

y una organización puede detectar fácilmente ataques cibernéticos y responder a tiempo monitoreando estos IoC. C|TIA apoya sobre cómo crear y difundir estos IoC.

-

- Adquiere competencia en un enfoque estructurado para realizar análisis de amenazas e inteligencia sobre amenazas.

Analizar los datos de amenazas recopilados y evaluar la inteligencia de amenazas requerida es uno de los pasos cruciales para extraer inteligencia sobre amenazas. C|TIA analiza un enfoque estructurado que puede ser empleado por un analista para realizar análisis de amenazas y modelado de amenazas. Este programa también ilustra el ajuste del proceso de análisis, filtrar información innecesaria y extraer inteligencia efectiva.

-

- Aprende diversas técnicas para la generación de informes y difusión de inteligencia sobre amenazas.

La difusión de inteligencia sobre amenazas interna y externamente ayuda a las organizaciones a prevenir la recurrencia de grandes incidentes de seguridad y de amenazas emergentes que cobran más víctimas. C|TIA se centra en la creación de informes eficientes de inteligencia sobre amenazas. Describe los componentes básicos para compartir inteligencia sobre amenazas y explica los mejores prácticas para compartir TI, y también analiza diferentes leyes y regulaciones para compartir inteligencia sobre amenazas.

-

- Conoce las últimas herramientas/plataformas y marcos de inteligencia de amenazas.

El curso C|TIA incluye una biblioteca de herramientas y marcos en diferentes plataformas operativas requeridas por la seguridad.

profesionales/analistas de inteligencia de amenazas para extraer inteligencia de amenazas organizacional efectiva. Esto proporciona una gama amplia de opciones para los estudiantes que cualquier otro programa en el mercado.

-

- Aprende a realizar inteligencia sobre amenazas a través de secuencias de comandos Python.

El programa C|TIA equipa a profesionales con habilidades prácticas que son altamente relevantes en el campo, fomentando un enfoque más integral y adaptable a la inteligencia sobre amenazas.

-

- Adquiere competencias en la búsqueda y detección de amenazas.

El programa C|TIA brinda a las personas las habilidades necesarias para analizar e interpretar inteligencia sobre amenazas, empoderándolas para detectar anomalías y amenazas ocultas. Garantiza que los profesionales de la ciberseguridad estén bien equipados para navegar el panorama dinámico de amenazas y contribuir a una postura de seguridad resiliente.

-

- Adquiere habilidades en inteligencia en operaciones SOC, respuesta a incidentes y gestión de riesgos

El programa C|TIA ayuda a los profesionales a comprender la relevancia de la inteligencia sobre amenazas en estos dominios críticos, preparándose para contribuir a la resiliencia general de seguridad de una organización, alineando sus esfuerzos con las mejores prácticas en Operaciones SOC, respuesta a incidentes y gestión de riesgos. El programa C|TIA garantiza que los profesionales de la ciberseguridad no sólo son expertos en recopilar y analizar inteligencia sobre amenazas, sino que también son capaces de aprovecharla estratégicamente en todas las operaciones de SOC, respuesta a incidentes y gestión de riesgos para un enfoque de ciberseguridad holístico y proactivo.

-

- 10.Desarrolla tus habilidades de Threat Intelligence en el entorno de la nube.

La nube es un entorno complicado y dinámico que enfrenta diariamente amenazas conocidas y desconocidas.

A medida que las organizaciones migran cada vez más a entornos de nube, comprender y mitigar las amenazas específicas de la nube son primordiales. El programa C|TIA garantiza que los profesionales de ciberseguridad y los analistas de inteligencia de amenazas estén bien equipados con el conocimiento para identificar, analizar y responder a amenazas dentro de las infraestructuras de la nube.

-

- 11.La estructura del programa CTIA se basa en un análisis integral de tareas laborales (JTA) de toda la industria.

C|TIA fue desarrollado por analistas de inteligencia de amenazas de primer nivel y expertos en el dominio a través de rigurosos análisis en toda la industria.

Fue seleccionado después de un análisis intensivo de todas las combinaciones posibles de tareas, conocimientos, y habilidades (TKSA) de los requisitos laborales de inteligencia de amenazas de varias empresas multinacionales.

El mapeo/análisis integral sincroniza el programa C|TIA con el trabajo de analista de inteligencia de amenazas en toda la industria.

Preguntas Frecuentes

¿No tengo todo el dinero, que opciones de pago ofrece EUD?

Puedes pagar con tarjeta de crédito, cesantías o financiar. EUD tiene 2 convenios de financiación: Fincomercio y Banco Pichincha. El proceso es sencillo y EUD puede acompañarte en el proceso.

¿Qué necesito para conectarme a las clases en línea?

Computador con cámara, micrófono y audífonos. Buena conexión a internet, y ojalá un espacio dedicado que te permita concentrarte.

¿Existe segunda opción del examen en caso de pérdida en el primero intento?

No, pero lo puedes adquirir pagando un valor adicional directamente con nosotros al momento de tu matricula. Si haces este proceso después de presentado el examen el monto a cancelar es mayor y se informará solo por correo electrónico cuando se dé el caso.

¿Dónde se presenta e examen?

Se presenta en portal de examen ECC del EC Council y tiene una vigencia de entre 11 meses. Este examen se presentará en las instalaciones de EUD Academy. Si deseas presentar el examen desde la comodidad de tu casa y/o lugar de preferencia deberás de cancelar USD 150 adicionales a tu proceso de matrícula.

¿En qué idioma se dicta la formación?

Se imparte en español con los recursos en idioma inglés.

¿Por qué la certificación de C|TIA avalada por el EC COUNCIL tiene más peso que cualquier otro ente certificador?

Cumplimiento 100% de los frameworks NICE 2.0 y CREST. C|TIA se asigna 100 por ciento a la Iniciativa Nacional para la Educación en Ciberseguridad (NICE) en la categoría «Analizar» y el área de especialidad «Analista de amenazas/advertencias (TWA)», así como al «Gestor de inteligencia de amenazas certificado por CREST (CC TIM). «