(ISC)² es una asociación internacional sin fines de lucro enfocada en inspirar un mundo cibernético seguro y protegido. Mejor conocido por la aclamada certificación Certified Information Systems Security Professional (CISSP), (ISC)² ofrece un portafolio de credenciales que forman parte de un enfoque holístico y programático de la seguridad. El Certified Information Systems Security Professional (CISSP) es la certificación más reconocida a nivel mundial en el mercado de la ciberseguridad. CISSP valida el profundo conocimiento técnico y de gestión de un profesional de ciberseguridad y experiencia para diseñar y administrar de manera efectiva la postura de seguridad general de una organización.

Beneficios de CISSP

• CISSP representa el más alto nivel de experiencia en ciberseguridad a escala mundial

• Beneficia tanto a las personas como a las organizaciones que las emplean, inspirando respeto, credibilidad instantánea y avance profesional para el profesional

• La certificación acreditada, independiente del proveedor, es tanto gerencial como técnica y requiere la finalización de una educación profesional continua para mantener

• Aumenta la seguridad, la preparación para ataques, la velocidad de mitigación y recuperación, y el cumplimiento de las reglamentaciones gubernamentales y de la industria

• Reduce el riesgo en un panorama de amenazas en evolución y cada vez más sofisticado.

El programa de capacitación oficial (ISC)² CISSP CBK es la revisión más completa de los conceptos de seguridad de la información y las mejores prácticas de la industria, y cubre los 8 dominios del CISSP CBK (Common Body of Knowledge). Los estudiantes obtendrán conocimientos en seguridad de la información que aumentarán su capacidad para implementar y administrar con éxito programas de seguridad en cualquier organización o entidad gubernamental. El objetivo de este contenido es proporcionar a los estudiantes los conocimientos básicos necesarios para ser un profesional de seguridad exitoso en la actualidad. Este curso de capacitación ayudará a los candidatos a revisar y refrescar sus conocimientos de seguridad de la información en pos del examen CISSP.

¿Por qué CISSP?

BENEFICIOS DE CISSP PARA EL PROFESIONAL

- Credibilidad y diferenciación instantáneas | Posicionado como una figura de autoridad en seguridad cibernética, demostrando competencia para mantenerse al día con las nuevas tecnologías, desarrollos y amenazas. Transmite rápidamente conocimientos e inspira confianza.

- Reconocimiento único | El estándar más alto para la experiencia en ciberseguridad. Es independiente del proveedor, está acreditado y requiere conocimientos prácticos y experiencia profesional para ganar.

- Conjunto mejorado de conocimientos y habilidades | Conocimientos y habilidades avanzados para mantenerse a la vanguardia de las mejores prácticas de ciberseguridad, tecnologías en evolución y estrategias de mitigación.

- Versatilidad | El conocimiento de proveedores neutrales y de múltiples proveedores se puede aplicar a través de diferentes tecnologías y metodologías, lo que aumenta la comerciabilidad y garantiza la capacidad de proteger datos confidenciales en un entorno global.

- Promoción profesional | Aumenta la visibilidad y la credibilidad, mejora la seguridad laboral y crea nuevas oportunidades laboralesPARA LA ORGANIZACIÓN

- Asegure los datos críticos de la organización | Fortalezca la postura de seguridad con profesionales calificados que tengan experiencia comprobada para diseñar, construir y mantener de manera competente un entorno empresarial seguro.

- Aumentar el coeficiente intelectual general sobre ciberseguridad | Implemente las mejores prácticas de seguridad más recientes.

- Mejorar la coherencia de la ciberseguridad en toda la organización | Asegúrese de que los profesionales hablen el mismo idioma en todas las disciplinas y tengan una perspectiva interdepartamental.

- Respeto y credibilidad instantáneos | Aumentar la integridad organizacional a los ojos de los clientes y otras partes interesadas.

- Satisfacer requisitos | Cumpla con los mandatos de certificación para proveedores de servicios y subcontratistas.

- Manténgase actualizado | Asegúrese de que los equipos de trabajo estén actualizados sobre tecnologías emergentes y en evolución, amenazas y estrategias de mitigación al cumplir con los requisitos de educación profesional continua (CPE) de (ISC)².

- Gobierno, Riesgo y Cumplimiento | Cumple con las regulaciones gubernamentales o de la industria (DoD 8140.01/8570.01 aprobado).

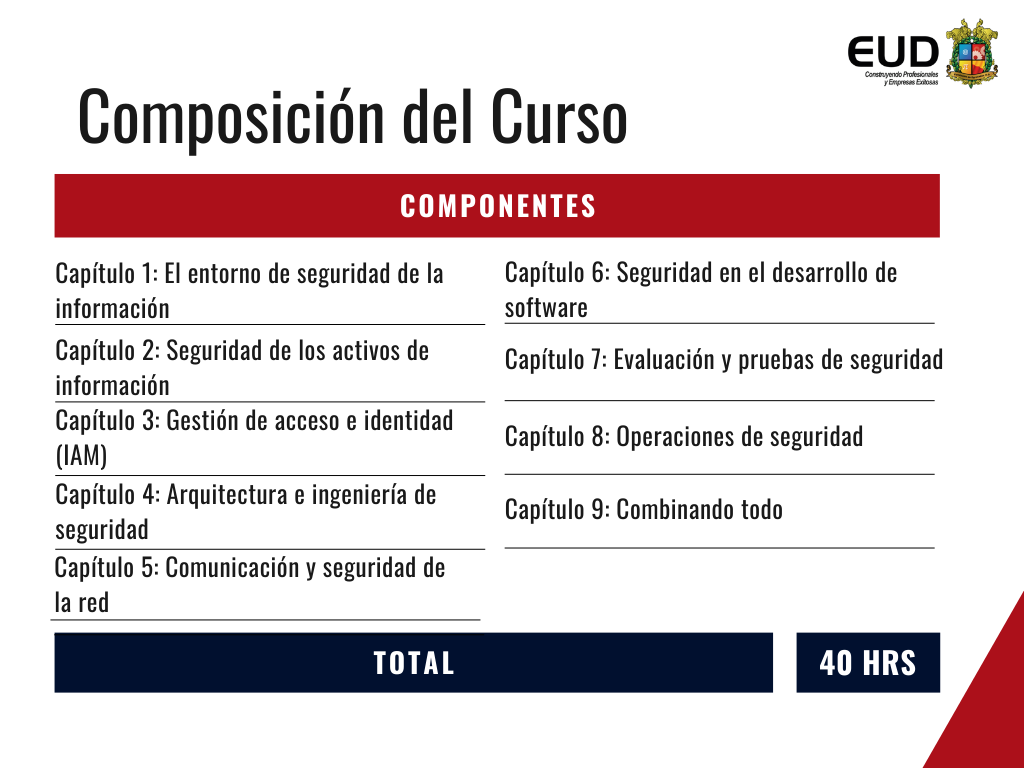

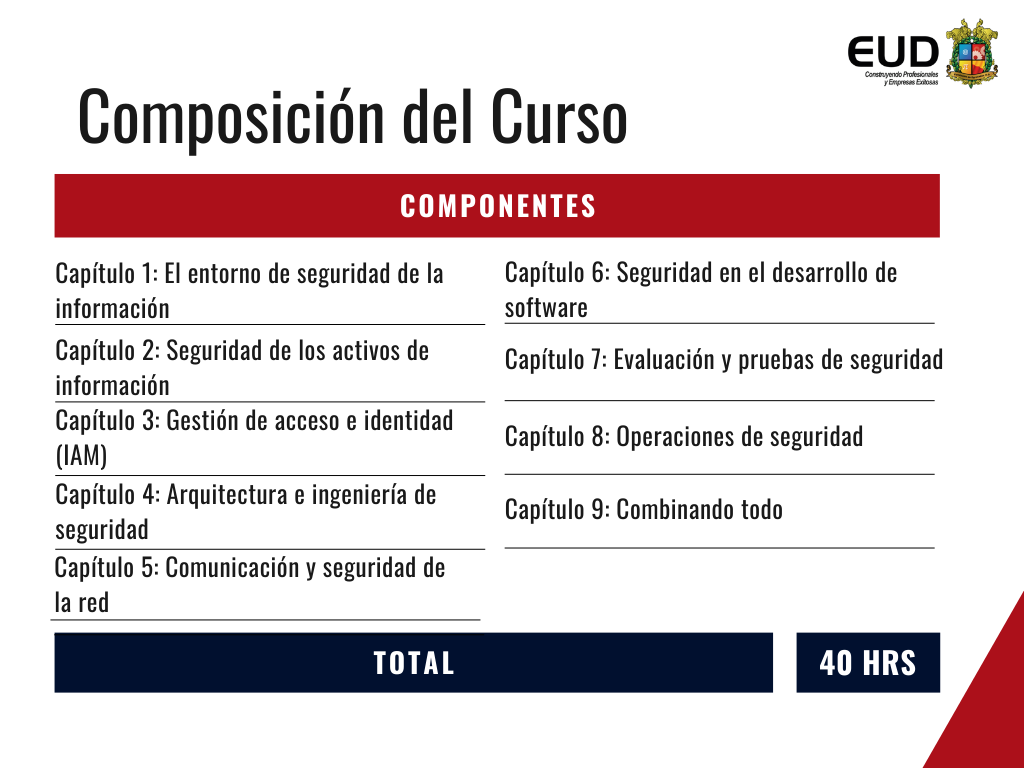

Contenido Temático

Este programa ha sido desarrollado pensando en profesionales de la seguridad de la información con amplios conocimientos y experiencia tanto técnica como gerencial. Su objetivo es capacitar a los participantes en el diseño y la gestión efectiva de la postura de seguridad global de una organización. La capacitación ofrece una revisión exhaustiva de los conceptos clave de seguridad de sistemas de información y las mejores prácticas de la industria. Cubre los ocho dominios del cuerpo común de conocimientos (CBK®️) de CISSP de manera integral.

A continuación, encontraras los dominios del programa:

• Dominio 1: Seguridad y Gestión de Riesgos

• Dominio 2: Seguridad de activos

• Dominio 3: Arquitectura e ingeniería de seguridad

• Dominio 4: Comunicación y Seguridad de la Red

• Dominio 5: Gestión de acceso e identidad (IAM)

• Dominio 6: Pruebas de evaluación de seguridad

• Dominio 7: Operaciones de seguridad

• Dominio 8: Seguridad en el desarrollo de software

Cada dominio contiene una serie de objetivos que orienta las habilidades y competencias que debe lograr un aspirante a la certificación CISSP:

Capítulo 1: El entorno de seguridad de la información

- Código de ética organizacional.

- Relacionar la confidencialidad, integridad, disponibilidad, no repudio, autenticidad, privacidad y seguridad con el debido cuidado y diligencia.

- Relacionar el gobierno de la seguridad de la información con las estrategias, metas, misiones y objetivos comerciales de la organización.

- Aplicar los conceptos de ciberdelincuencia a las violaciones de datos y otros compromisos de seguridad de la información.

- Relacionar los requisitos legales, contractuales y reglamentarios de privacidad y protección de datos con los objetivos de seguridad de la información.

- Relacionar el movimiento transfronterizo de datos y las cuestiones de importación y exportación con la protección de datos, la privacidad y la protección de la propiedad intelectual.

Capítulo 2: Seguridad de los activos de información

- Relacionar los modelos de ciclo de vida de gestión de activos de TI y seguridad de datos con la seguridad de la información.

- Explicar el uso de la clasificación y categorización de la información, como dos procesos separados pero relacionados.

- Describir los diferentes estados de datos y sus consideraciones de seguridad de la información.

- Describir los diferentes roles involucrados en el uso de la información y las consideraciones de seguridad para estos roles.

- Describir los diferentes tipos y categorías de controles de seguridad de la información y su uso.

- Seleccionar estándares de seguridad de datos para cumplir con los requisitos de cumplimiento de la organización.

Capítulo 3: Gestión de acceso e identidad (IAM)

- Explicar el ciclo de vida de la identidad tal como se aplica a usuarios humanos y no humanos.

- Comparar y contrastar modelos, mecanismos y conceptos de control de acceso.

- Explicar el papel de la autenticación, la autorización y la contabilidad para lograr las metas y objetivos de seguridad de la información.

- Explicar cómo las implementaciones de IAM deben proteger los activos físicos y lógicos.

- Describir la función de las credenciales y el almacén de identidades en los sistemas IAM.

Capítulo 4: Arquitectura e ingeniería de seguridad

- Describir los principales componentes de los estándares de ingeniería de seguridad.

- Explicar los principales modelos arquitectónicos para la seguridad de la información.

- Explicar las capacidades de seguridad implementadas en hardware y firmware.

- Aplicar los principios de seguridad a las diferentes arquitecturas de sistemas de información y sus entornos.

- Determinar la mejor aplicación de enfoques criptográficos para resolver las necesidades de seguridad de la información de la organización.

- Gestionar el uso de certificados y firmas digitales para satisfacer las necesidades de seguridad de la información de la organización.

- Descubrir las implicaciones de no utilizar técnicas criptográficas para proteger la cadena de suministro.

- Aplicar diferentes soluciones de gestión criptográfica para satisfacer las necesidades de seguridad de la información de la organización.

- Verificar que las soluciones criptográficas funcionen y cumplan con las amenazas cambiantes del mundo real.

- Describir las defensas contra ataques criptográficos comunes.

- Desarrollar una lista de verificación de gestión para determinar el estado criptológico de salud y preparación de la organización.

Capítulo 5: Comunicación y seguridad de la red

- Describir las características arquitectónicas, tecnologías relevantes, protocolos y consideraciones de seguridad de cada una de las capas del modelo OSI.

- Explicar la aplicación de prácticas de diseño seguro en el desarrollo de infraestructura de red.

- Describir la evolución de los métodos para proteger los protocolos de comunicaciones IP.

- Explicar las implicaciones de seguridad de los entornos de red enlazados (cable y fibra) y no enlazados (inalámbricos).

- Describir la evolución y las implicaciones de seguridad para los dispositivos de red clave.

- Evaluar y contrastar los problemas de seguridad con las comunicaciones de voz en infraestructuras tradicionales y VoIP.

- Describir y contrastar las consideraciones de seguridad para tecnologías clave de acceso remoto.

- Explicar las implicaciones de seguridad de las redes definidas por software (SDN) y las tecnologías de virtualización de redes.

Capítulo 6: Seguridad en el desarrollo de software

- Reconocer los muchos elementos de software que pueden poner en riesgo la seguridad de los sistemas de información.

- Identificar e ilustrar las principales causas de las debilidades de seguridad en el código fuente.

- Ilustrar las principales causas de las debilidades de seguridad en bases de datos y sistemas de almacenamiento de datos.

- Explicar la aplicabilidad del marco OWASP a varias arquitecturas web.

- Seleccionar estrategias de mitigación de malware adecuadas a las necesidades de seguridad de la información de la organización.

- Contrastar las formas en que las diferentes metodologías, marcos y pautas de desarrollo de software contribuyen a la seguridad de los sistemas.

- Explicar la implementación de controles de seguridad para ecosistemas de desarrollo de software.

- Elegir una combinación adecuada de pruebas de seguridad, evaluación, controles y métodos de gestión para diferentes entornos de sistemas y aplicaciones.

Capítulo 7: Evaluación y pruebas de seguridad

- Describir el propósito, el proceso y los objetivos de las evaluaciones y pruebas de seguridad formales e informales.

- Aplicar la ética profesional y organizacional a la evaluación y prueba de seguridad.

- Explicar la evaluación y las pruebas internas, externas y de terceros.

- Explicar los problemas de gestión y gobierno relacionados con la planificación y realización de evaluaciones de seguridad.

- Explicar el papel de la evaluación en la toma de decisiones de seguridad basada en datos.

Capítulo 8: Operaciones de seguridad

- Mostrar cómo recopilar y evaluar de manera eficiente y efectiva los datos de seguridad.

- Explicar los beneficios de seguridad de la gestión y el control de cambios efectivos.

- Desarrollar políticas y planes de respuesta a incidentes.

- Vincular la respuesta a incidentes con las necesidades de controles de seguridad y su uso operativo.

- Relacionar los controles de seguridad con la mejora y el logro de la disponibilidad requerida de los activos y sistemas de información.

- Comprender las ramificaciones de seguridad y protección de varias instalaciones, sistemas y características de infraestructura.

Capítulo 9: Combinando todo

- Explicar cómo se relacionan los marcos y procesos de gobierno con el uso operativo de los controles de seguridad de la información.

- Relacionar el proceso de realización de investigaciones forenses con las operaciones de seguridad de la información.

- Relacionar la continuidad del negocio y la preparación para la recuperación ante desastres con las operaciones de seguridad de la información.

- Explicar cómo utilizar la educación, la capacitación, la concientización y el compromiso con todos los miembros de la organización como una forma de fortalecer y hacer cumplir los procesos de seguridad de la información.

- Mostrar cómo hacer operativos los sistemas de información y la gestión de riesgos de la cadena de suministro de TI.

Objetivos

Al final de este curso, los alumnos podrán:

- Aplicar conceptos y métodos fundamentales relacionados con los campos de la tecnología de la información y la seguridad.

- Alinear los objetivos operativos generales de la organización con las funciones e implementaciones de seguridad.

- Determinar cómo proteger los activos de la organización a lo largo de su ciclo de vida.

- Aprovechar los conceptos, principios, estructuras y estándares utilizados para diseñar, implementar, monitorear y proteger los sistemas operativos, equipos, redes, aplicaciones y los controles utilizados para hacer cumplir varios niveles de confidencialidad, integridad y disponibilidad.

- Aplicar principios de diseño de seguridad para seleccionar mitigaciones apropiadas para vulnerabilidades presentes en arquitecturas y tipos de sistemas de información comunes.

- Explicar la importancia de la criptografía y los servicios de seguridad que puede brindar en la era digital y de la información actual.

- Evaluar los elementos de seguridad física relativos a las necesidades de seguridad de la información.

- Evaluar los elementos que componen la seguridad de las comunicaciones y redes en relación con las necesidades de seguridad de la información.

- Aprovechar los conceptos y la arquitectura que definen la tecnología asociada y los sistemas y protocolos de implementación en las capas 1 a 7 del modelo de interconexión de sistemas abiertos (OSI) para satisfacer las necesidades de seguridad de la información.

- Determinar los modelos de control de acceso apropiados para cumplir con los requisitos de seguridad empresarial.

- Aplicar controles de acceso físicos y lógicos para satisfacer las necesidades de seguridad de la información.

- Diferenciar entre los métodos primarios para diseñar y validar estrategias de prueba y auditoría que respalden los requisitos de seguridad de la información.

- Aplicar controles y contramedidas de seguridad apropiados para optimizar la función y la capacidad operativa de una organización.

- Evaluar los riesgos de los sistemas de información para los esfuerzos operativos de una organización.

- Determinar los controles apropiados para mitigar amenazas y vulnerabilidades específicas.

- Aplicar conceptos de seguridad de sistemas de información para mitigar el riesgo de vulnerabilidades de software y sistemas a lo largo de los ciclos de vida de los sistemas. Nota: Los objetivos de aprendizaje del capítulo se proporcionan a continuación

Dirigido a

Profesionales de la ciberseguridad con al menos 5 años en el campo de la seguridad de la información. Los datos de los miembros han demostrado que la mayoría de los titulares de CISSP se encuentran en la gerencia media y una proporción mucho menor se encuentra en puestos senior o junior/nivel de entrada. Los roles incluyen:

- Director de Información

- Director de Seguridad de la Información

- Jefe de Tecnología

- Gerente/Oficial de Cumplimiento

- Director de Seguridad

- Arquitecto de información

- Gerente de Información / Riesgo de Información, Gerente o Consultor

- Especialista en TI / Director / Gerente

- Administrador de red/sistema

- Administrador de seguridad

- Arquitecto de Seguridad / Analista de Seguridad

- Consultor de seguridad

- Gerente de seguridad

- Ingeniero de Sistemas de Seguridad / Ingeniero de Seguridad

Metodología

El programa se cubrirá modalidad on-Line con instructor en vivo desde cualquier lugar del mundo a través de Internet. Para la modalidad online deberán contar con un computador con acceso a Internet, la metodología será aprender haciendo a través de ejemplos prácticos.

Acerca del examen

En español: Duración: 6 horas.

Número de preguntas: 250 Formato de preguntas: De opción múltiple y preguntas innovadoras avanzadas.

Puntaje de aprobación: 700 de 1000 puntos.

Idioma: Español

Centro de prueba: Pearson VUE En

Inglés: Duración: 3 horas.

Número de preguntas: De 100 a 150

Formato de preguntas: De opción múltiple y preguntas innovadoras avanzadas.

Puntaje de aprobación: 700 de 1000 puntos. Idioma:

Inglés Centro de prueba: Pearson VUE

¿Qué incluye?

- Capacitación de 40 horas en modalidad online o presencial de acuerdo a la composición por el (ISC)². Esta será guiado por instructor acreditado con gran experiencia.

- Acceso al material oficial CISSP (cuestionarios/actividades, entre otros).

- Flashcards digitales a través del LMS

- Examen Oficial CISSP (Experiencia laboral en las áreas de dominio que abarcan el (ISC) ² CISSP CBK ®)

- Exámenes de resumen para el examen.

- Regístrese a través de LMS o directamente a través de quizlet.

- *Certificado de asistencia al Curso Certified Information Systems Security Professional – CISSP de 40 horas por el (ISC)² y EUD.

- EUD como centro de educación realizará la grabación de las clase online *Aplica términos y condiciones*.

- Cada clase grabada tendrá una vigencia de 2 meses que se contara a partir de la fecha en que se dicto la clase online con docente en vivo. Esto quiere decir, que el tiempo de vigencia de dos meses se da por cada clase por separado. *Aplica para todas las formaciones.

- Por políticas internas de Microsoft – EUD las grabaciones de las clases no se podrán descargar ni replicar *Aplica para todas las formaciones.

** A los participantes que hayan asistido mínimo al 80% de las sesiones de clase Presencial o/y Online, (No aplica como asistencia el acceder a las grabaciones de clase)