NUEVA VERSIÓN C|EH v13

El Certified Ethical Hacker v13 (CEH v13) es un curso de formación líder en ciberseguridad de EC-Council que prepara a los profesionales para identificar, explotar y proteger sistemas y redes mediante técnicas avanzadas de hacking ético, ahora potenciadas con inteligencia artificial (IA) – ShellGPT *. Esta versión está diseñada para ofrecer una experiencia práctica con laboratorios interactivos que reflejan escenarios reales, capacitando a los estudiantes para enfrentarse a las amenazas más recientes en el panorama cibernético.

Se enfrentará a objetivos, herramientas y sistemas vulnerables reales en un entorno controlado, desarrollando habilidades reales que le permitirán aplicar conconfianza sus conocimientos en cualquier situación. Prepárese para transformar su forma de hackear y proteger el mundo digital integrando la IA.

-

48 Horas con docente en vivo

*ShellGPT es una herramienta que permite a los usuarios interactuar con un modelo de lenguaje de OpenAI, como GPT-3 o GPT-4. ShellGPT se conecta a la API de OpenAI para interactuar con un modelo GPT. El usuario ingresa solicitudes o preguntas en la línea de comando y ShellGPT genera el comando o código correspondiente. Al generar comandos a partir de instrucciones en lenguaje natural, ShellGPT puede hacer que los usuarios eviten errores y mejoren su productividad.

¿Por qué certificarse en C|EH v13?

Las habilidades de IA ya no son opcionales, son esenciales. En este curso aprenderá a aprovechar la IA para automatizar la detección de amenazas, predecir las brechas de seguridad y responder rápidamente a los incidentes cibernéticos.

En este curso adquirirá las habilidades necesarias para proteger las tecnologías basadas en IA frente a posibles amenazas. Esta combinación de hacking ético y capacidades de IA le situará a la vanguardia de la ciberseguridad, preparándolo para defender a organizaciones de todos los sectores frente a amenazas avanzadas y adaptarse a los retos cambiantes.Hacking ético con IA: La versión 13 del CEH integra inteligencia artificial para automatizar tareas, aumentar la eficiencia y detectar amenazas sofisticadas que los métodos tradicionales podrían pasar por alto.

La versión 13 del CEH utiliza la inteligencia artificial en las cinco fases del hacking ético para automatizar y mejorar la precisión de los ataques y defensas.

1. Reconocimiento: Aprenda a recopilar información esencial sobre su objetivo

2. Exploración de vulnerabilidades (escaneado): Adquirir la capacidad de identificar los puntos débiles del sistema objetivo.

3. Obtener acceso: Aprender a explotar activamente las vulnerabilidades identificadas

4. Mantener el acceso: Desarrollar habilidades para mantener un acceso continuado a los sistemas objetivo.

5. Despejar pistas: Dominar el arte de borrar cualquier rastro de actividades

Reconocimiento global: El CEH es la certificación de hacking ético más reconocida a nivel mundial, validada por organismos como el Departamento de Defensa de EE.UU. y acreditada por ANAB.

Ventaja competitiva: Las habilidades adquiridas en el curso CEH v13 permiten a losprofesionales adelantarse a los atacantes mediante herramientas avanzadas y automatización basada en IA.

Metodología

El curso se impartirá en formato on line mediante:

• Clases con instructor en vivo a través de la plataforma Microsoft TEAMS

• Laboratorios prácticos en un entorno seguro y controlado.

• Ejercicios de simulación de ataques y defensa.

• Evaluaciones y retroalimentación en tiempo real.

Cada estudiante tendrá su propio material de clase.

Objetivos

• Capacitar a los participantes para identificar y explotar vulnerabilidades en sistemas y redes.

• Proveer herramientas y técnicas de hacking ético, integrando la IA en todas las fases del proceso.

• Dominar las cinco fases del hacking ético: reconocimiento, escaneo, obtención de acceso, mantenimiento del acceso, y cobertura de huellas (pistas).

Contenido Temático

Módulo 1: Introducción al hacking ético

Fundamentos y las aspectos clave de la seguridad de la información, incluidos los fundamentos del hacking ético, los controles de seguridad de la información, las leyes pertinentes y los procedimientos estándar.

Módulo 2: Huella y reconocimiento

Técnicas y herramientas más recientes para el footprinting y el reconocimiento, una fase crítica del hacking ético previa al ataque.

Módulo 3: Exploración de Redes

Técnicas de exploración de redes y contramedidas.

Módulo 4: Ennumeración

Protocolo de Pasarela Fronteriza (BGP) y el uso compartido de archivos de red.(NFS) y las contramedidas asociadas.

Módulo 5: Análisis de vulnerabilidad

Identificar las lagunas de seguridad en la red y la infraestructura de comunicaciones de una organización objetivo, y los sistemas finales. Diferentes tipos de evaluación de la vulnerabilidad y herramientas de evaluación de la vulnerabilidad.

Módulo 6: Hacking de sistemas

Metodologías de hacking de sistemas utilizadas para descubrir vulnerabilidades de sistemas y redes, incluida la esteganografía, los ataques de

esteganálisis y cómo cubrir rastros.

Módulo 7: Amenazas de malware

Tipos de malware (troyanos, virus, gusanos, etc.), APT y malware sin archivos, procedimientos de análisis de malware y contramedidas contra el malware.

Módulo 8: Olfateo – Sniffing

Técnicas de rastreo de paquetes y sus usos para descubrir vulnerabilidades de la red,

además de contramedidas para defenderse de los ataques de rastreo.

Módulo 9: Ingeniería social

Conceptos y técnicas de ingeniería social, incluido cómo identificar intentos de robo, auditar a nivel humano vulnerabilidades, y sugerir contramedidas de ingeniería social.

Módulo 10: Denegación de servicio

Técnicas de ataque de denegación de servicio (DoS) y de denegación de servicio distribuida (DDoS), además de las herramientas utilizadas para auditar un objetivo y diseñar contramedidas y protecciones DoS y DDoS.

Módulo 11: Secuestro de sesiones – session Hijacking

Técnicas de secuestro de sesiones utilizadas para descubrir debilidades criptográficas, de autenticación, autorización y gestión de sesiones a nivel de red,así como las contramedidas asociadas.

Módulo 12: Evadir IDS, cortafuegos y honeypots

Cortafuegos, los sistemas de detección de intrusiones (IDS) y las técnicas de evasión de honeypots; las herramientas utilizadas para auditar el perímetro de una red en busca de puntos débiles; y las contramedidas.

Módulo 13: Hacking de servidores web

Ataques a servidores web, incluida una metodología de ataque exhaustiva utilizada para auditar vulnerabilidades en infraestructuras de servidores web y contramedidas.

Módulo 14: hacking de aplicaciones web

Ataques a aplicaciones web, incluyendo una metodología de hacking completa para auditar vulnerabilidades en aplicaciones web y contramedidas.

Módulo 15: SQL Injection

Técnicas de ataque de inyección SQL, las técnicas de evasión y las contramedidas de inyección SQL.

Módulo 16: Hacking de redes inalámbricas

Tipos de cifrado, las amenazas, las metodologías de pirateo, las herramientas de pirateo, las herramientas de seguridad y las contramedidas para las redes inalámbricas.

Módulo 17: Hacking de plataformas móviles

Vectores de ataque a plataformas móviles, hacking de Android e iOS, gestión de dispositivos móviles, directrices de seguridad móvil y herramientas de seguridad.

Módulo 18: IoT Hacking

Tipos de ataques de Internet de las cosas (IoT) y tecnología operativa (OT), hacking metodologías, herramientas de pirateo y contramedidas.

Módulo 19: Computación en la nube

Conceptos de computación en la nube, como las tecnologías de contenedores y la computación sin servidor, diversas amenazas de computación en la nube, ataques, metodologías de hacking y técnicas y herramientas de seguridad en la nube.

Módulo 20: Criptografía

Algoritmos de cifrado, las herramientas criptográficas, la infraestructura de clave pública (PKI), el cifrado de correo electrónico, el cifrado de discos, los ataques criptográficos y las herramientas de criptoanálisis.

Dirigido a

– Profesionales de la ciberseguridad- Desarrolladores de software

– Administradores de redes y sistemas.

– Analistas de seguridad y pruebas de penetración.

– Cualquier persona interesada en hacking ético y ciberseguridad.

CERTIFICA

EC COUNCIL es el Consejo Internacional de Consultores de Comercio Electrónico, es una organización que certifica a las personas en diversas habilidades de comercio electrónico y seguridad de la información. La misión del EC-Council es «validar a los profesionales de seguridad de la información que tengan las habilidades y conocimientos requeridos en un dominio especializado de seguridad de la información que ayude a las organizaciones a evitar un ataque cibernético, en caso de que surja la necesidad». Muchas de estas certificaciones son reconocidas en todo el mundo y han recibido avales de varias agencias gubernamentales, incluido el gobierno federal de los EE. UU. a través de Montgomery *GI Bill®, Agencia de Seguridad Nacional (NSA) y el Comité de Sistemas de Seguridad Nacional (CNSS). Además, el Departamento de Defensa de Estados Unidos ha incluido el programa CEH en su Directiva 8570, convirtiéndola en una de las normas obligatorias a cumplir por Proveedores de Servicios de Defensores de Redes Informáticas (CND-SP).

EUD Academy es un ATC – Centro de Entrenamiento Acreditado por EC COUNCIL para impartir todos sus cursos, desde el mundialmente famoso Certified Ethical Hacker (CEH) como también Certified Threat Intelligence Analyst (C|TIA), Computer Hacking Investigador forense (C|HFI), analista de seguridad certificado por el EC-Council (ECSA) y muchas otras certificaciones que se ofrecen en más de 194 países a nivel mundial.

Contamos con esta acreditación desde el 2014, garantizando que cumplimos con estrictos estándares de excelencia para brindar las capacitaciones. Nuestro objetivo es capacitar a profesionales capaces de aplicar un enfoque estructurado para desarrollar efectivamente inteligencia contra amenazas en las organizaciones.

¿Qué incluye?

- 20 módulos de formación teórica.

- Más de 2,500 páginas de contenido de estudio.

- 91 Laboratorios básicos + 130 de autoaprendizaje

- Competencias integradas de IA en las 5 fases del marco de hacking ético.

- Formación de 48 horas por Instructor Experto en Seguridad Informática

- Material Original de estudio en digital para el curso de CEH:

- – Libro de Trabajo para estudiantes

- – Guías de Laboratorio

- – Conceptos claves de seguridad y definiciones

- Examen Internacional CEH v13 (a través de Voucher).

- Retomas para el examen de certificación.

- Acceso privilegiado al campus académico ASPEN del EC Council.

- Certificado de asistencia al curso por parte de EUD y el EC – Council*.

* Según el plan (Basic o Elite) puede variar lo que incluye en el programa, el contenido temático es el mismo lo que varia son algunas herramientas o número de retomas del examen.

* Únicamente a los participantes que hayan asistido al 80% de las sesiones o más, se les otorgará el certificado de asistencia y tendrá el derecho de tomar el examen internacional.

**Si el participante opta por tomar el examen fuera de las instalaciones de EUD en Bogotá debe cancelar USD $180 (impuestos incluidos).

Acerca del Examen

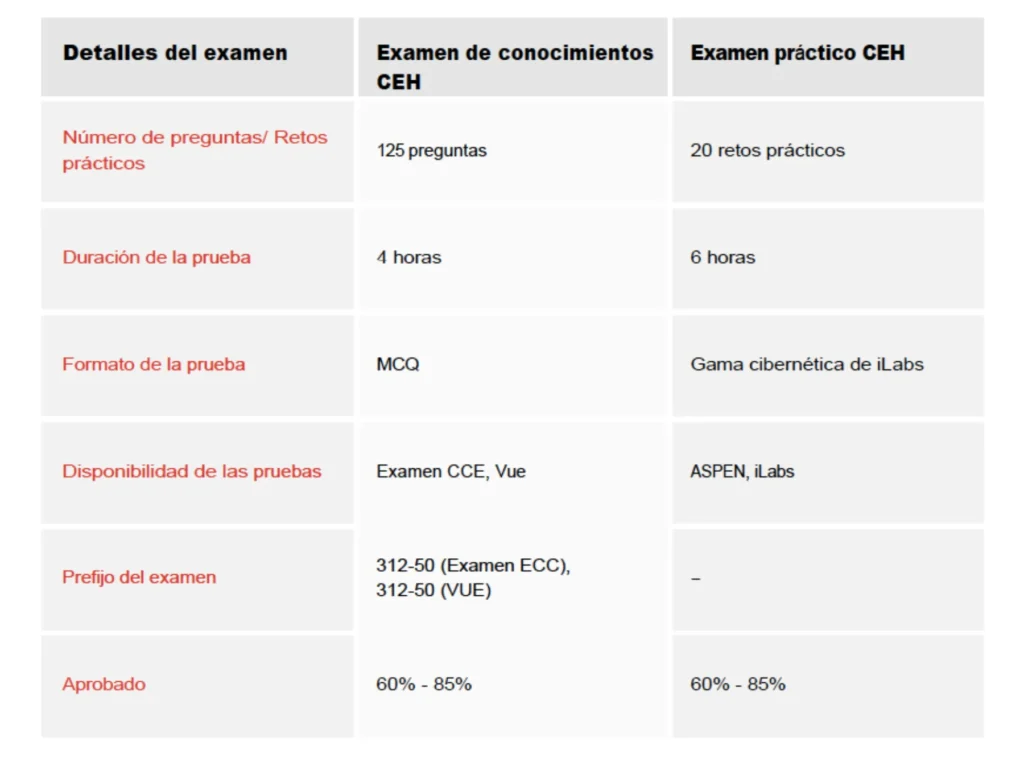

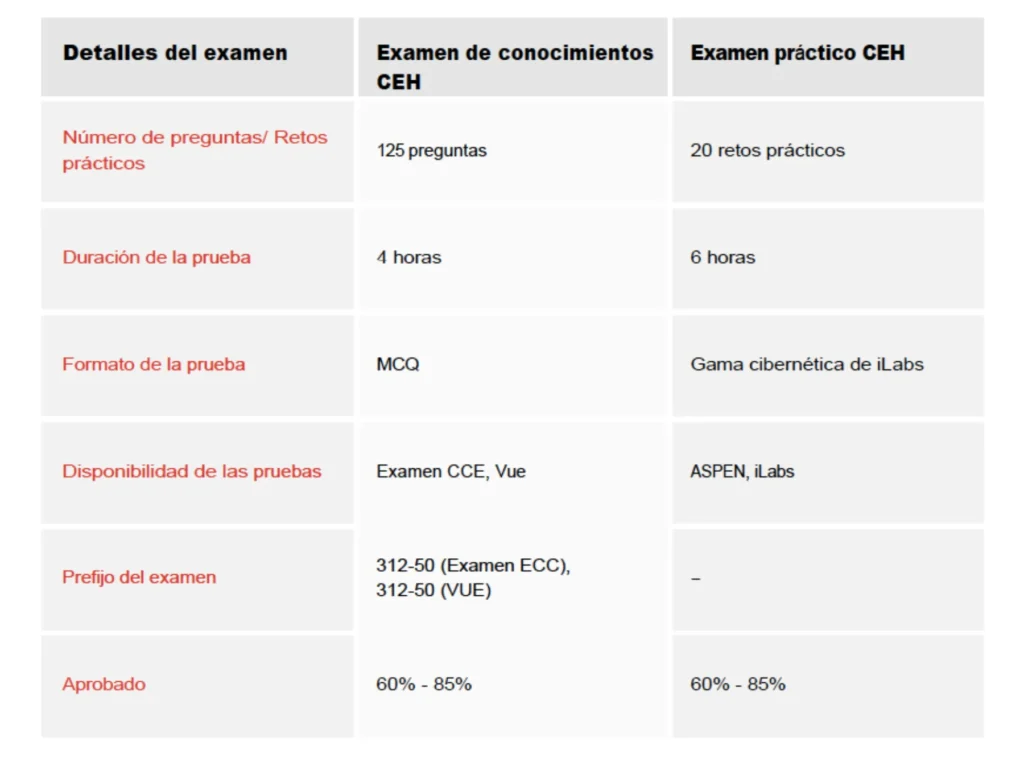

Para el curso C|EH v13, el estudiante tiene la opción de realizar dos exámenes: uno de conocimientos y un examen práctico para la certificación C|EH Master.

El examen CEH basado en conocimientos es un examen de cuatro horas con 125 preguntas de opción múltiple.

El CEH Practical es un examen 100%práctico de 6 horas de duración que se realiza en nuestro Cyber Range para completar 20 retos que pondrán a prueba su competencia en un ámbito cibernético basado en el rendimiento. Este examen NO es una simulación e incorpora una red corporativa en vivo de máquinas virtuales y aplicaciones con soluciones para descubrir y requiere que demuestres las habilidades y destrezas de técnicas de hacking ético para descubrir vulnerabilidades.

Al completar con éxito tanto el examen basado en conocimientos C|EH como el examen práctico C|EH, se otorga la designación C|EH (Master).