C|ND V3 Certified Network Defender

La creciente frecuencia y sofisticación de los ciberataques han contribuido a una creciente demanda de profesionales de la seguridad de redes.

Dominar la seguridad de la red es fundamental para los aspirantes a profesionales de la ciberseguridad, ya que fortificar los cortafuegos, implementar protocolos de cifrado robustos y configurar sistemas de detección de intrusiones son elementos vitales para proteger la intrincada red de sistemas interconectados contra ciberamenazas sofisticadas, garantizando integridad de los datos, la confidencialidad y confidencialidad de los datos y el funcionamiento ininterrumpido de la red.

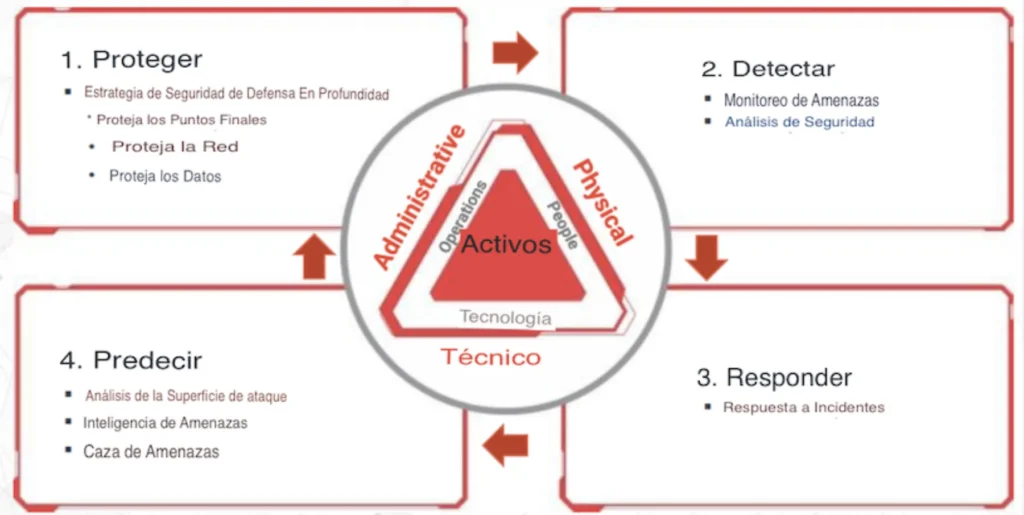

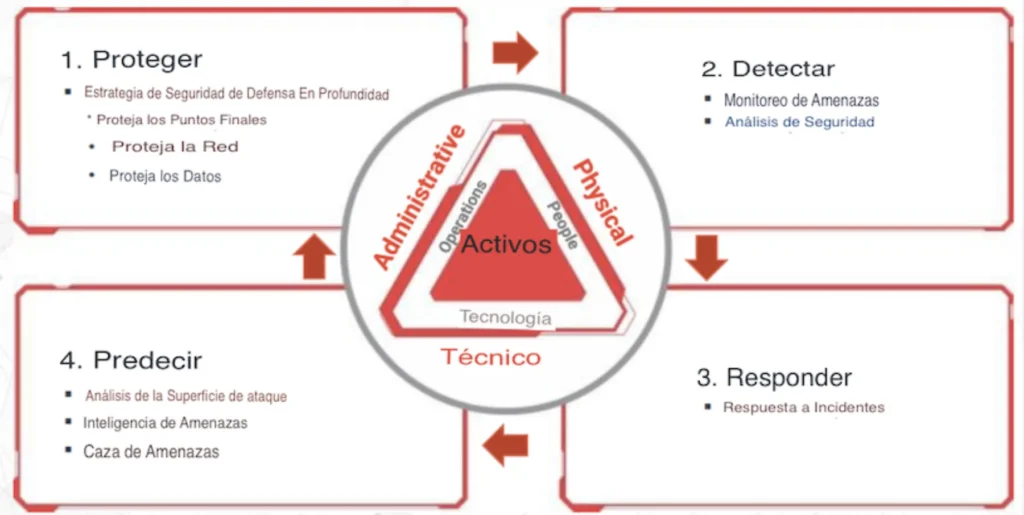

CND v3, es el primer programa mundial de seguridad de redes con una estrategia de seguridad continua/adaptativa:

Aprenda sobre las últimas herramientas y los requisitos avanzados de seguridad de redes utilizados por los mejores expertos en ciberseguridad de todo el mundo

¿Por qué certificarse en C|ND v3?

Actualmente, todas las organizaciones dependen de redes y sistemas digitales para sus operaciones diarias. Sin una red segura, las empresas están en riesgo constante de ciberataques que pueden generar enormes pérdidas financieras, reputacionales y legales. El curso de CND v3 enseña a los profesionales a proteger y defender redes contra amenazas reales.

El curso CND v3 no solo se centra en la protección de las redes, sino que también abarca todo el ciclo de defensa. Esto incluye desde la evaluación de la infraestructura de red, hasta la implementación de políticas de seguridad, la gestión de vulnerabilidades y la respuesta a incidentes.

¿Qué competencias se adquieren con el curso?

| 1. Planificación y administración de la seguridad de la red para organizaciones |

19. Gestión de proxy, filtrado de contenidos y solución de problemas de red |

| 2. Reconocer los riesgos, amenazas y vulnerabilidades |

20. Refuerzo de la seguridad de los puntos finales y selección de soluciones de cortafuegos |

| 3. Garantizar el cumplimiento de las normas reglamentarias |

21. Configuración de IDS/IPS para mejorar la seguridad |

| 4. Diseñar y aplicar políticas de seguridad de la red |

22. Mantenimiento de un inventario de dispositivos de red |

| 5. Aplicación de los principios de seguridad en entornos distribuidos y móviles |

23. Proporcionar orientación y formación |

| 6. Aplicación de la gestión de identidades y accesos,cifrado y segmentación de redes |

24. Gestionar el AAA de los dispositivos de red |

| 7. Gestión de la seguridad en Windows y Linux Administración |

25. Revisión de registros de auditoría y análisis de anomalías de seguridad |

| 8. Cómo abordar los riesgos de seguridad en dispositivos móviles e IoT |

26. Mantenimiento y configuración de plataformas de seguridad |

| 9. Implementar técnicas sólidas de seguridad de datos |

27. Evaluar productos y operaciones de seguridad procedimientos de seguridad |

| 10. Gestionar la seguridad en tecnologías de virtualización y plataformas en la nube |

28. Identificar y clasificar los activos de la organización |

| 11. Implementación de la seguridad en redes inalámbricas |

29. Implementación de herramientas de supervisión de la integridad del sistema |

| 12. Realización de evaluaciones de riesgos y vulnerabilidades |

30. Comprensión de las soluciones EDR/XDR y UEBA |

| 13. Proporcionar la primera respuesta a los incidentes de seguridad |

31. Realización de procesos PIA para la privacidad |

| 14. Identificar indicadores de compromiso y Ataque |

32. Colaboración en la búsqueda de amenazas y respuesta a incidentes |

| 15. Integrar la inteligencia sobre amenazas para una defensa proactiva |

33. Comprensión de las plataformas SOAR en ciberseguridad operaciones de ciberseguridad |

| 16. Realización de análisis de la superficie de ataque |

34. Integración de los principios de confianza cero en las arquitecturas de seguridad |

| 17. Asistencia en la planificación de la continuidad recuperación en caso de catástrofe |

35. Mantenerse actualizado sobre las ciberamenazas emergentes |

| 18. Supervisión del tráfico de red y gestión de registros de registro |

36. Comprender el papel de la IA/ML en la ciberdefensa. |

Metodología

El curso se impartirá en formato on line mediante:

- Clases con instructor en vivo a través de la plataforma Microsoft TEAMS.

- Laboratorios prácticos en un entorno seguro y controlado.

- Ejercicios de simulación de ataques y defensa.

- Evaluaciones y retroalimentación en tiempo real.

Cada estudiante tendrá su propio material de clase.

La capacitación a pesar de su modalidad online se grabará pero no podrá ser descargada por políticas de copyright.

Contenido Temático

Módulo 1. Ataques a la red y estrategias de defensa

- Terminología esencial

- Tipos de ataques de red

- Técnicas de ataque a nivel de aplicación

- Técnicas de ingeniería social

- Ataques específicos a móviles, nube, y redes inalámbricas.

- Metodologías de hacking

Módulo 2. Seguridad administrativa de la red

- Cumplimiento de normativas

- Diseño de políticas de seguridad

- Capacitación de concienciación en seguridad

- Gestión de activos

- Actualización sobre tendencias y amenazas: participación en conferencias y competiciones de seguridad.

Módulo 3. Seguridad técnica de las redes

- Modelos de control de acceso

- Gestión de identidad y acceso (IAM)

- Técnicas criptográficas

- Segmentación de redes

- Soluciones de seguridad de red

Módulo 4. Seguridad del perímetro de la red

- Preocupaciones y capacidades de firewalls

- Tipos de firewalls

- Topologías de firewalls

- Implementación y administración de firewalls

- Mejores prácticas para la implementación segura de firewalls.

Módulo 5. Seguridad de puntos finales – Sistemas Windows

- Preocupaciones de seguridad en Windows

- Componentes de seguridad de Windows

- Características de seguridad de Windows

- Configuración de políticas de seguridad

- Endurecimiento del sistema Windows

Módulo 6. Seguridad de puntos finales – Sistemas Linux

- Preocupaciones de seguridad en Linux

- Técnicas de endurecimiento.

- Gestión de acceso y contraseñas.

- Seguridad de red y acceso remoto

- Herramientas de auditoría y seguridad.

Módulo 7. Seguridad de puntos finales – Dispositivos móviles

- Políticas de uso de dispositivos móviles

- Riesgos de seguridad asociados con el uso móvil en empresas

- Soluciones de gestión de seguridad móvil

- Mejores prácticas de seguridad móvil

- Herramientas y guías de seguridad para dispositivos Android e iOS.

Módulo 8. Seguridad de puntos finales – Dispositivos IoT

- Dispositivos IoT y sus aplicaciones

- Desafíos de seguridad en entornos habilitados para IoT

- Medidas de seguridad para IoT

- Mejores prácticas de seguridad en IoT

- Normativas y estándares de seguridad en IoT.

Módulo 9. Seguridad de las aplicaciones administrativas

- Listas blancas y negras de aplicaciones

- Uso de políticas de restricción de software (SRP) y AppLocker.

- Gestión de parches de seguridad

- Uso de firewalls de aplicaciones web (WAF)

Módulo 10. Seguridad de los datos

- Seguridad de datos críticos

- Integridad de datos

- Cifrado de datos en reposo y en tránsito

- Enmascaramiento de datos

- Prevención de pérdida de datos (DLP)

Módulo 11. Seguridad de la red virtual de la empresa

- Conceptos de virtualización.

- Seguridad de redes virtuales

- Seguridad de NFV

- Seguridad de contenedores

Módulo 12. Seguridad empresarial de la nube

- Fundamentos de computación en la nube

- Seguridad en AWS, Azure y Google Cloud Platform

- Responsabilidades compartidas en seguridad en la nube

- Buenas prácticas de seguridad en la nube

Módulo 13. Seguridad de redes inalámbricas

- Fundamentos de redes inalámbricas

- Mecanismos de cifrado de redes inalámbricas

- Métodos de autenticación inalámbrica

- Medidas de seguridad en redes inalámbricas

Módulo 14. Supervisión y análisis del tráfico de red

- Necesidad de monitoreo del tráfico de red.

- Configuración del entorno para monitoreo

- Análisis de firmas de tráfico normal y sospechoso

- Monitoreo y análisis con Wireshark

Módulo 15. Supervisión y análisis de logs de red

- Conceptos de logging

- Monitoreo de logs en sistemas Windows, Linux y Mac

- Monitoreo de logs en firewalls, routers y servidores web.

- Logging centralizado

Módulo 16. Respuesta a incidentes e investigación forense

- Conceptos de respuesta ante incidentes

- Proceso de respuesta ante incidentes

- Investigación forense.

- Automatización de respuesta a incidentes con SOAR y EDR

Módulo 17. Continuidad del negocio y recuperación en caso de catástrofe

- Conceptos de continuidad del negocio (BC) y recuperación ante desastres (DR)

- Análisis de impacto en el negocio (BIA)

- Actividades de BC/DR

- Planes de continuidad del negocio (BCP) y recuperación ante desastres (DRP)

- Estándares de BC/DR

Módulo 18. Anticipación de riesgos con gestión de riesgos

- Conceptos de gestión de riesgos

- Fases de la gestión de riesgos

- Marcos de gestión de riesgos (RMF)

- Gestión de vulnerabilidades

- Evaluación de impacto sobre la privacidad (PIA)

Módulo 19. Evaluación de amenazas con análisis de la superficie de ataque

- Conceptos de superficie de ataque

- Visualización de la superficie de ataque

- Identificación de indicadores de exposición (IoEs)

- Análisis de vectores de ataque

- Visualización de rutas de ataque

Módulo 20. Predicción de amenazas con inteligencia sobre ciberamenazas

- Comprensión del rol de la inteligencia de amenazas cibernéticas (CTI) en la defensa de redes

- Tipos de inteligencia de amenazas

- Indicadores de inteligencia de amenazas

- Capas de inteligencia de amenazas

- Uso de la inteligencia de amenazas para una defensa proactiva

- Caza de amenazas (Threat Hunting)

- Uso de IA/ML en inteligencia de amenazas

Dirigido a

– Administradores de redes

– Ingenieros de redes

– Analistas de seguridad de redes

– Administradores de sistemas.

– Técnicos de soporte de redes

– Especialistas en ciberseguridad del sector gobierno y público

– Auditores de seguridad de red

Pre-requisitos

No se requieren conocimientos o pre requisitos formales, pero se recomienda:

- Conocimientos básicos de redes (protocolos, enrutamiento, modelos OSI/TCP-IP).

- Experiencia con la gestión de sistemas operativos (Windows, Linux).

- Experiencia en seguridad de redes

- Experiencia laboral en TI

CERTIFICA

EC COUNCIL es el Consejo Internacional de Consultores de Comercio Electrónico, es una organización que certifica a las personas en diversas habilidades de comercio electrónico y seguridad de la información. La misión del EC-Council es «validar a los profesionales de seguridad de la información que tengan las habilidades y conocimientos requeridos en un dominio especializado de seguridad de la información que ayude a las organizaciones a evitar un ataque cibernético, en caso de que surja la necesidad». Muchas de estas certificaciones son reconocidas en todo el mundo y han recibido avales de varias agencias gubernamentales, incluido el gobierno federal de los EE. UU. a través de Montgomery *GI Bill®, Agencia de Seguridad Nacional (NSA) y el Comité de Sistemas de Seguridad Nacional (CNSS). Además, el Departamento de Defensa de Estados Unidos ha incluido el programa CEH en su Directiva 8570, convirtiéndola en una de las normas obligatorias a cumplir por Proveedores de Servicios de Defensores de Redes Informáticas (CND-SP).

EUD Academy es un ATC – Centro de Entrenamiento Acreditado por EC COUNCIL para impartir todos sus cursos, desde el mundialmente famoso Certified Ethical Hacker (CEH) como también Certified Threat Intelligence Analyst (C|TIA), Computer Hacking Investigador forense (C|HFI), Certified Network defender (C|ND), analista de seguridad certificado por el EC-Council (ECSA) y muchas otras certificaciones que se ofrecen en más de 194 países a nivel mundial. Contamos con esta acreditación desde el 2014, garantizando que cumplimos con estrictos estándares de excelencia para brindar las capacitaciones.

Nuestro objetivo es capacitar a profesionales capaces de aplicar un enfoque estructurado para desarrollar efectivamente inteligencia contra amenazas en las organizaciones.

Esquema de Certificación en Cyber Seguridad por Ec Council

Entre las certificaciones existen los exámenes “PRACTICAL”, son rigurosos exámenes para evidenciar experiencia práctica sea como CEH o Pen-tester. Estas certificaciones a diferencia de las propias correspondientes a los cursos Oficiales de EC-Council que son más conceptuales y de opción múltiple única respuesta, estas se componen de escenarios reales empresariales en la que se evidenciará la experticia del participante

¿Qué incluye?

La duración de la formación es de 40 horas.

10 sesiones de 4 horas.

- 20 módulos de formación teórica.

- Material de estudiante

- 104 Laboratorios

- Apéndices de autoestudio:

Apéndice A: Fundamentos de las redes informáticas

Apéndice B: Seguridad de las redes físicas

Apéndice C: Seguridad de las redes privadas virtuales (VPN)

Apéndice D: Seguridad de puntos finales – Sistemas MAC

- Examen de certificación CNDv3.

Acerca del Examen

Código de examen : 312-38

Número de preguntas : 100

Duración: 4 horas

Disponibilidad: EC-Council Exam Portal

Formato del examen : Opción múltiple