Seguridad InformáticaC|HFI v11- Computer Hacking Forensic Investigator

USD$1,700.00

♦️♦️♦️ Recibe BECA ACADÉMICA Lead Cibersecurity ISO/IEC 27032 (no incluye examen)

(Exclusivo por web. Por Tiempo Limitado. Pocos Cupos Diponibles)

—

Inicio:

Lunes, noviembre 3 de 2025

Horario: Lunes a Viernes

4 pm a 8 pm 🇲🇽🇬🇹🇸🇻🇨🇷

5 pm a 9 pm 🇨🇴🇵🇪🇪🇨🇵🇦

7 pm a 11 pm 🇺🇾🇦🇷

Actualizado a Versión 11

Computer Hacking Forensic Investigation es el proceso de detección de ataques de hackeo y la extracción adecuada de pruebas para reportar el delito y realizar auditorías para prevenir futuros ataques.

El crimen informático en el mundo cibernético actual está en aumento. La policía, el gobierno y las entidades corporativas de todo el mundo están utilizando las técnicas de Investigación Informática a nivel mundial y muchas de ellas recurren a EC-Council para tomar nuestro Programa de Certificación Computer Hacking Forensic Investigator CHFI. Los profesionales en Seguridad Cibernética que adquieren un firme conocimiento de los principios de la informática forense pueden convertirse en miembros invaluables de los equipos de Incident Handling and Incident response.

EUD es un ATC – Centro de Entrenamiento Acreditado por EC COUNCIL para impartir todos sus cursos, desde el mundialmente famoso Certified Ethical Hacker (CEH) como también Computer Hacking Investigador forense (CHFI), analista de seguridad certificado por el EC-Council (ECSA) y muchas otras certificaciones que se ofrecen en más de 194 países a nivel mundial. Contamos con esta acreditación desde el 2014, garantizando que cumplimos con estrictos estándares de excelencia para brindar las capacitaciones.

Nuestro objetivo es capacitar a profesionales capaces de enfrentar los desafíos del crimen informático con confianza y eficacia.

¿Por qué C|HFI?

Es cada vez más frecuente que las organizaciones e instituciones recurran al programa CHFI para superar desafíos y retos como:

– Falta de preparación forense

– Cumplimiento legal : Validación de los controles de seguridad y seguridad de los datos mediante pruebas.

– Respuesta a incidentes: Rapidez para validar y responder a un incidente, capacidad para probar y preservar pruebas para su erradicación y, posiblemente, enjuiciamiento.

– Mitigación de riesgos : La validación de la existencia de vulnerabilidades, así como las pruebas de la correcta implantación de contramedidas, reducen el riesgo.

– Gestión de la reputación: Una respuesta forense adecuada a un incidente significa que la organización se toma en serio la seguridad y está preparada para gestionar profesionalmente un incidente cuando surja, con un nivel de confianza adecuado.

Los profesionales en Seguridad Cibernética que dominan los principios de la informática forense se convierten en recursos invaluables para los equipos de Manejo e Respuesta ante Incidentes.

La Investigación Forense en Hacking Informático implica el proceso de detectar ataques y extraer pruebas de manera adecuada para reportar delitos y realizar auditorías que prevengan futuros ataques.

Contenido Temático

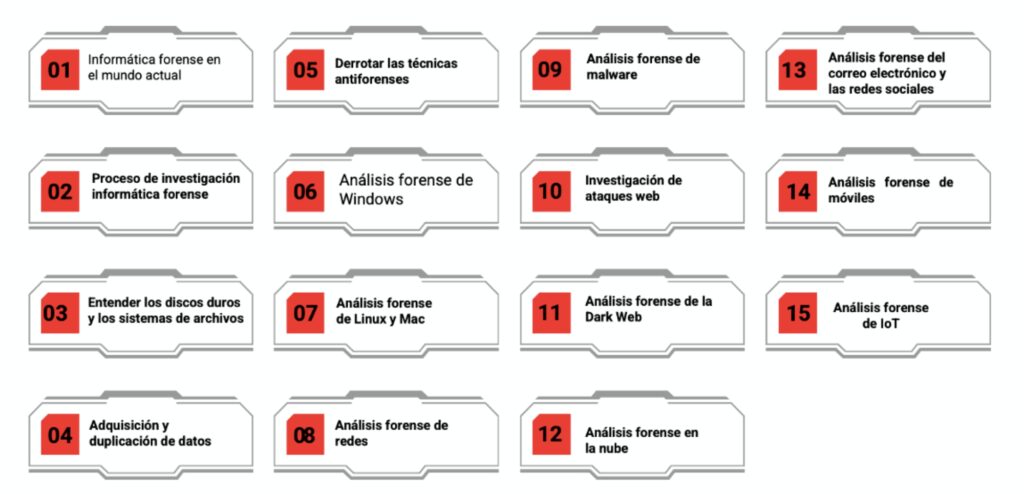

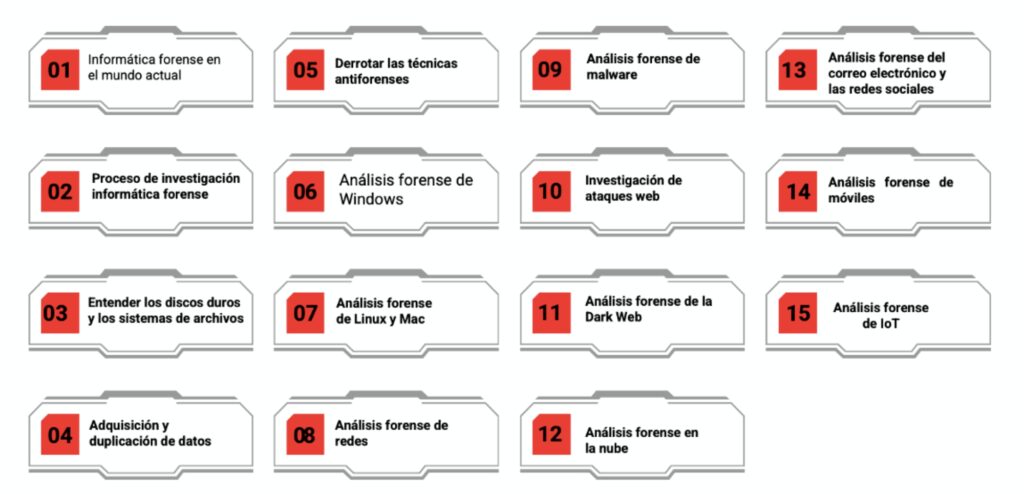

Módulo 01: Informática forense en el mundo actual

- Comprender los fundamentos de la informática forense

- Comprender los ciberdelitos y sus procedimientos de investigación

- Comprender las Pruebas Digitales y el eDiscovery

- Comprender la Preparación Forense

- Comprender el papel de los distintos procesos y tecnologías en la informática forense

- Identificar las funciones y responsabilidades de un investigador forense

- Comprender los retos a los que se enfrenta la investigación de ciberdelitos

- Comprender las diversas normas y mejores prácticas relacionadas con la informática forense

- Comprender las Leyes y el Cumplimiento Legal en Informática Forense

Módulo 02: Proceso de investigación informática forense

- Comprender el proceso de investigación forense y su importancia

- Comprender la Primera Respuesta

- Comprender la fase previa a la investigación

- Comprender la fase de investigación

- Comprender la fase posterior a la investigación

Módulo 03: Entender los discos duros y los sistemas de archivos

- Describir los distintos tipos de unidades de disco y sus características

- Explicar la estructura lógica de un disco

- Comprender el Proceso de Arranque de los Sistemas Operativos Windows, Linux y macOS

- Comprender los distintos sistemas de archivos de los sistemas operativos Windows, Linux y macOS

- Análisis de sistemas de archivos

- Comprender los sistemas de almacenamiento

- Comprender los estándares de codificación y los editores hexadecimales

- Análisis de Formatos de Archivo Populares mediante el Editor Hexadecimal

Módulo 04: Adquisición y duplicación de datos

- Comprender los fundamentos de la adquisición de datos

- Comprender eDiscovery

- Comprender la metodología de adquisición de datos

- Preparar un archivo de imagen para su examen

Módulo 05: Derrotar las técnicas antiforenses

- Comprender las técnicas antiforenses

- Análisis forense de la eliminación de datos y la papelera de reciclaje

- Ilustrar técnicas de tallado de archivos y formas de recuperar pruebas de particiones eliminadas

- Explorar las técnicas de descifrado/elusión de contraseñas

- Detección de esteganografía, datos ocultos en estructuras de sistemas de archivos, ofuscación de rastros y desajuste de extensiones de archivos

- Comprender las técnicas de borrado de artefactos, detección de datos/metadatos sobrescritos y cifrado.

- Detectar empaquetadores de programas y técnicas de minimización de huellas

Módulo 06: Análisis forense de Windows

- Comprender la ciencia forense de Windows

- Recopilación de información volátil

- Recopilación de información no volátil

- Análisis de la memoria de Windows

- Análisis del Registro de Windows

- Análisis de aplicaciones electrónicas

- Análisis forense de navegadores web

- Examinar archivos y metadatos de Windows

- Comprender ShellBags, archivos LNK y Jump Lists

- Comprender los registros basados en texto y los registros de eventos de Windows

Módulo 07: Análisis forense de Linux y Mac

- Recopilar información volátil en Linux

- Recopilación de información no volátil en Linux

- Análisis forense de memoria en Linux

- Análisis forense de Mac

- Recopilación de información volátil en Mac

- Recopilación de información no volátil en Mac

- Comprender el análisis forense de la memoria de Mac y las herramientas forenses de Mac

Módulo 08: Análisis forense de redes

- Comprender el análisis forense de redes

- Resumir los conceptos de correlación de eventos

- Identificar Indicadores de Compromiso (IoCs) a partir de Registros de Red

- Investigar el Tráfico de Red

- Detección y examen de incidentes con herramientas SIEM

- Comprender el Análisis Forense de Redes Inalámbricas

- Detectar e Investigar Ataques a Redes Inalámbricas

Módulo 09: Análisis forense de malware

- Comprender los conceptos de malware

- Comprender el análisis forense de malware

- Análisis estático de malware

- Analizar documentos sospechosos

- Realizar análisis del comportamiento del sistema

- Análisis del comportamiento de la red

- Realizar análisis de ransomware

Módulo 10: Investigación de ataques web

- Comprender el análisis forense de aplicaciones web

- Comprender los registros de Internet Information Services (IIS)

- Comprender los Registros del Servidor Web Apache

- Detectar e Investigar Diversos Ataques a Aplicaciones Web

Módulo 11: Análisis forense de la Dark Web

- Entender la Dark Web y la Dark Web Forense

- Determinar Cómo Identificar los Rastros del Navegador Tor durante la Investigación

- Realizar Análisis Forenses del Navegador Tor

Módulo 12: Análisis forense en la nube

- Comprender los conceptos de computación en la nube

- Comprender el análisis forense de la nube

- Comprender los fundamentos de Amazon Web Services (AWS)

- Realizar análisis forenses de AWS

- Comprender los fundamentos de Microsoft Azure

- Realizar análisis forenses de Microsoft Azure

- Fundamentos de Google Cloud

- Realizar análisis forenses de Google Cloud

Módulo 13: Análisis forense del correo electrónico y las redes sociales

- Comprender los conceptos básicos del correo electrónico

- Explicar la investigación de delitos de correo electrónico y sus pasos

- Comprender las leyes estadounidenses contra los delitos de correo electrónico

- Explicación del análisis forense de las redes sociales

Módulo 14: Análisis forense de móviles

- Comprender el análisis forense de dispositivos móviles

- Comprender la arquitectura, el proceso de arranque y los sistemas de archivos de Android e iOS

- Comprender el proceso forense móvil

- Investigar los Datos de la Red Celular

- Realizar la adquisición del sistema de archivos

- Comprender los bloqueos de teléfonos, el enraizamiento y el Jailbreaking de dispositivos móviles

- Realizar adquisiciones lógicas en dispositivos móviles

- Realizar adquisiciones físicas en dispositivos móviles

- Análisis forense de Android e iOS

Module 15: Análisis forense de IoT

- Comprender los conceptos de IoT

- Realizar análisis forenses en dispositivos IoT

Objetivos

• Proporcionar un enfoque metodológico del Marco Forense para llevar a cabo una investigación forense digital:

o Documentar la escena del crimen

o Registro e incautación

o Conservación de pruebas

o Adquisición de datos

o Elaboración de informes

• Proporcionar elementos para el aprendizaje en la adquisición de datos volátiles y no volátiles y el examen del sistema operativo Mac, RAM Forensics, TorForensics, etc.

• Desarrollar competencias en el proceso de Malware Forensics y análisis de malware, incluyendo el último análisis: BlackCat (ALPHV)

• Apropiar conocimiento relacionado con Forense de Medios Sociales, Forense de Redes Inalámbricas, Forense de Aplicaciones Electrónicas, Navegadores Web, dispositivos móviles.

• Aprender una habilidad crítica de realizar Investigación Forense Digital a través de Python Scripting.

• Adquirir un conjunto de habilidades únicas con C|HFI – La primera Certificación en ofrecer Forense de Dark Web & IoT

• Proporcionar el conocimiento necesario sobre metodologías forenses para infraestructuras en la nube (AWS, Azure y GCP).

• Aprender técnicas tales como la derrota de la técnica anti-forense, Windows ShellBags incluyendo el análisis de archivos LNK y Jump Lists.

Dirigido a

El programa de la certificación de CHFI está diseñado para todos los profesionales de TI interesados en la seguridad del sistema informático, la informática forense y la respuesta a incidentes. Como público objetivo a:

- Policía y otro personal policial

- Personal Militar y de Defensa

- Profesionales en Seguridad de Comercio Electrónico

- Administradores de sistemas

- Profesionales en Derecho

- Profesionales en la Banca, Seguros y demás

- Agencias Gubernamentales

- Gerentes de TI

Pre-Requisitos

- Profesionales, técnicos con experiencia en área de la seguridad en TI.

- Conocimientos previos sobre ciberseguridad.

Requerimientos mínimos de equipo sugeridos:

- Cualquier sistema operativo Windows/Linux/macOS

- PC Intel Core i5 o equivalente con 1 TB de espacio libre en disco, un mínimo de 16 GB de RAM, una tarjeta de interfaz de red, un monitor de 17 pulgadas, un adaptador de red inalámbrico (PCI o USB) y un ratón compatible.

Metodología

En el presente curso, el participante obtiene el conocimiento para poder ingresar como si fuera un investigador forense real para hallar evidencias digitales y ataques de ciberseguridad de los sistemas e infraestructura tecnológica. Todo esto bajo un esquema totalmente práctico, ya que en el curso se utilizarán máquinas virtuales donde el participante podrá aplicar los conocimientos obtenidos. Cada participante tendrá su propio material de clase podrán ver ejemplificaciones abstraídas del mundo real y casos comunes basado en lo visto en el programa. En cada sesión de clase luego de la parte teórica se procederá con un o unos laboratorios prácticos para afianzar mejor los conceptos.

- No aplica grabación de clases por políticas de Ec-Council.

PARA LA MODALIDAD VIRTUAL I-Learn

IDIOMA DISPONIBLE: Inglés únicamente.

Modalidad totalmente desatendida. EUD facilitará a cada participante un acceso a la plataforma I-Learn de EC Council, en ellas los participantes podrán acceder a cualquier momento y desde cualquier lugar del mundo a través de Internet al contenido del curso, compuesto por videos del instructor, laboratorios (virtual labs) y material de estudio, el participante al finalizar podrá programar su examen de certificación internacional. La duración del acceso al material son 6 meses.

PARA LA MODALIDAD ONLINE CON INSTRUCTOR EN VIVO

El programa se cubrirá modalidad Presencial u On-Line con instructor en vivo como considere el participante (sujeto a condiciones de matrícula), en el que los participantes podrán asistir físicamente o desde cualquier lugar del mundo a través de Internet. Para la modalidad Online deberán contar con un computador con acceso a Internet, de esta manera este programa es el más completo e innovador con infraestructura en Cloud para el desarrollo de los laboratorios, ahorrando tiempo y evitando desplazamientos.

* La capacitación a pesar de su modalidad online no podrá ser grabada por políticas de copyright.

Módulos C|HFI

Diración: 40 Horas

Acerca del examen de Certificación C|HFI

Certificación: Computer Hacking Forensic Investigator

Vigencia: Tres (3) Años

Número de Preguntas: 150

Duración: 4 horas

Toma del examen a través de:

– Modalidad presencial: Centro de examinación EUD, exclusivo sede Bogotá. (Sin costo adicional)

– Modalidad Online: Proctor remoto desde la comodidad de su casa por USD $180 adicionales al precio del programa. (Incluye impuestos)

Puntaje de aprobación: Entre 70%

Formato de prueba: Selección múltiple

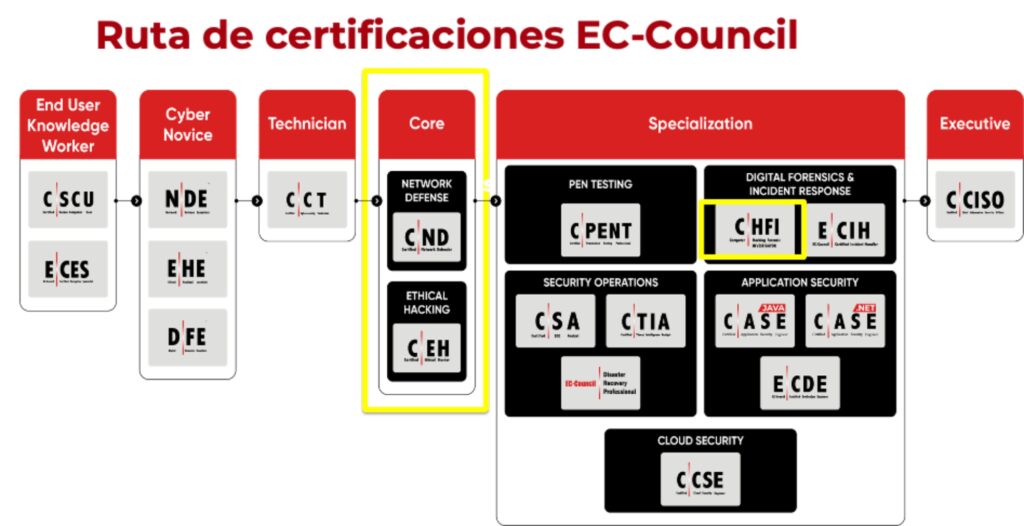

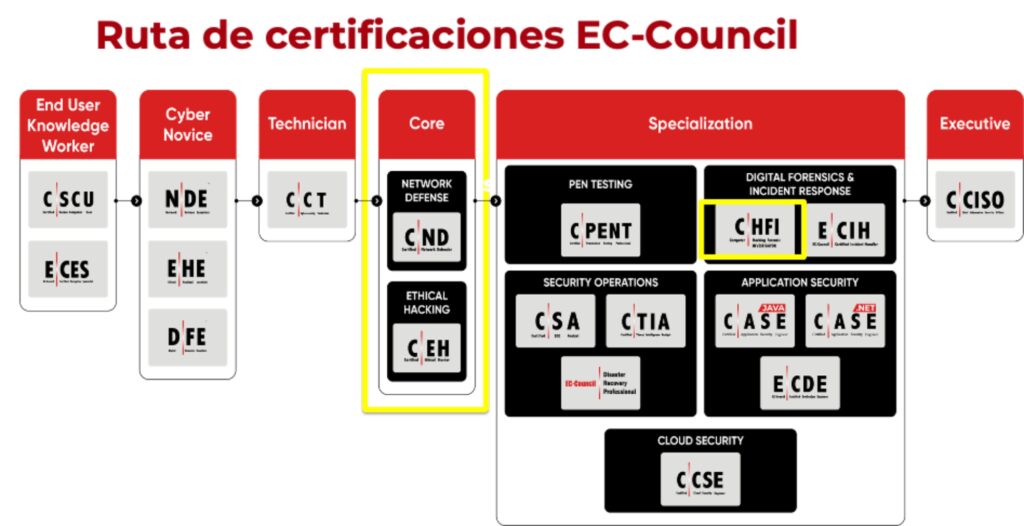

Esquema de Certificación en Cyber Seguridad por Ec Council

La ruta de certificaciones comienza con los programas Certified Network Defender y Ethical Hacker Core Skills, en los que aprenderá a examinar el tráfico de red a nivel binario, a dominar el protocolo TCP/IP y a familiarizarte con la evaluación de vulnerabilidades y la metodología del hacking.

Una vez que tenga una base sólida, estará listo para pasar al hacking ético y a la caza de amenazas con el curso Certified Ethical Hacker (CEH). Aprender cómo irrumpen los hackers en las redes es clave para la gestión y respuesta ante incidentes. Tras dominar las 5 fases del hacking ético, estará preparado para aprender a detectar, validar, contener y erradicar incidentes de seguridad y convertirse en un investigador forense informático profesional.

¿Qué incluye?

- Formación de 40 horas por instructor experto en computación forense.

- Material original de estudio en digital, libro de trabajo para estudiantes, guías de laboratorio y conceptos claves de seguridad y definiciones.

- 15 módulos que abarcan los ámbitos fundamentales de la investigación forense digital

- 68 laboratorios prácticos

- Manual de laboratorio de más de 1550 páginas que incluye escenarios de laboratorio e instrucciones detalladas.

- 70 GB de archivos de pruebas para la investigación práctica

- Más de 600 herramientas forenses digitales

- 100% de conformidad con la Publicación Especial 800-181 del NICE Marco de la fuerza de trabajo de ciberseguridad

- Bases de conocimientos y habilidades pertinentes para cumplir las normas reglamentarias como ISO 27001, PCI DSS, SOX, HIPPA, etc.

- Examen Internacional CHFI (a través de Voucher)

- Acceso privilegiado a la plataforma campus académico ASPEN del EC Council.

- Portal de miembros EC Council, espacio para compartir y seguir creciendo profesionalmente (disponible al certificarse como CHFI).

- Certificado de asistencia al curso por parte de EUD y el EC – Council*.

**Únicamente a los participantes que hayan asistido al 80% de las sesiones o más, se les otorgará el certificado de asistencia y tendrá el derecho de tomar el examen internacional. (No aplica como asistencia el acceder a las grabaciones de clase, solo es válido en caso de desarrollarse en modalidad Virtual I-Learn).

**Si el participante opta por tomar el examen desde su casa debe cancelar 180 USD adicionales.