Más Solicitados, Seguridad InformáticaC|PENT – Certified Penetration Testing Professional

USD$2,200.00

♦️♦️♦️ Recibe BECA ACADÉMICA Lead Cibersecurity ISO/IEC 27032 (no incluye examen)

(Exclusivo por web. Por Tiempo Limitado. Pocos Cupos Diponibles)

—

Inicio:

Lunes, septiembre 1 de 2025

Horario: Lunes a Viernes

4 pm a 8 pm 🇲🇽🇬🇹🇸🇻🇨🇷

5 pm a 9 pm 🇨🇴🇵🇪🇪🇨🇵🇦

7 pm a 11 pm 🇺🇾🇦🇷

C|PENT – Certified Penetration Testing Professional

A nivel mundial, la creciente sofisticación y frecuencia de los ataques cibernéticos ha puesto en evidencia la necesidad de profesionales altamente capacitados que puedan identificar vulnerabilidades antes de que sean explotadas por actores maliciosos. Organizaciones de todos los sectores enfrentan amenazas avanzadas que van desde la intrusión en redes corporativas hasta el acceso no autorizado a sistemas críticos de infraestructura.

En este contexto, la demanda de especialistas en pruebas de penetración (pentesters) ha aumentado exponencialmente.

C|PENT es un curso multidisciplinar con una amplia formación práctica en una amplia gama de habilidades cruciales, incluyendo ataques avanzados a Windows, Internet de las Cosas (IoT) y sistemas de Tecnología Operativa (OT), técnicas de desvío de red filtradas, escritura de exploits, pivotaje simple y doble, escalada avanzada de privilegios y explotación binaria.

Esta certificación no solo valida las habilidades técnicas avanzadas, sino que también asegura que los profesionales estén preparados para afrontar los retos dinámicos del panorama cibernético actual. En resumen, ¡no hay ningún programa de este tipo en el mundo!

¿Por qué certificarse en C|PENT?

CPENT proporciona la capacidad de evaluar las habilidades de un pen tester a través de un espectro de «zonas de red» con cada zona representando un tipo distinto de pruebas.

Los desafíos de pentesting pondrán a prueba la capacidad de los candidatos para pensar sobre la marcha y realizar maniobras en el mundo real.

En lugar de una o dos especialidades en los programas existentes, el CPENT se centra en múltiples disciplinas, presentadas a través de un entorno de red empresarial que debe ser atacado, explotado, evadido y defendido.

CPENT expone a los alumnos a entornos y técnicas avanzadas como tecnología operativa de pruebas de penetración, doble pivote, evasión de mecanismos de defensa, redacción de informes e informes dinámicos profesionales.

La gama o rango C|PENT, en la que nuestros expertos en pruebas de intrusión adquieren conocimientos del mundo real, está diseñada para plantear retos en todos los niveles del espectro de ataque. Además, la gama contiene

múltiples capas de segmentación de red, y una vez que se obtiene acceso en un segmento, se requieren las últimas técnicas de pivotaje para llegar al siguiente segmento. Muchos de los retos requerirán un pensamiento

innovador y la personalización de scripts y exploits para acceder a los segmentos más internos de la red.

Metodología

En el presente curso, el participante obtiene el conocimiento a través de un

esquema teórico-práctico, ya que en el curso se utilizarán máquinas virtuales

donde el participante podrá́ aplicar los conocimientos obtenidos. Cada

participante tendrá́ su propio material de clase, podrán ver ejemplificaciones

en entornos del mundo real y casos comunes basados en lo visto durante el

curso. En cada sesión de clase, luego de la parte teórica, se procederá́ con el

desarrollo de laboratorios prácticos para afianzar y apropiar los conceptos. El

programa se cubrirá en modalidad on-line con instructor en vivo utilizando la

plataforma Microsoft Teams, cada alumno tendrá su propio usuario.

El material y demás documentación se compartirá a través de la plataforma

Sharepoint. Se desarrollará simulador del examen en conjunto con el docente.

La capacitación a pesar de su modalidad online no podrá ser grabada por

políticas de copyright.

Objetivos

Dominar técnicas avanzadas de pruebas de penetración ofensiva: Los

participantes s serán capaces de aplicar tácticas avanzadas para comprometer

sistemas, incluyendo evasión de mecanismos de seguridad, infiltración en

redes segmentadas y escalamiento de privilegios, utilizando herramientas y

técnicas de vanguardia en la industria.

Explotación de vulnerabilidades en escenarios complejos: Los participantes

desarrollarán habilidades para identificar y explotar vulnerabilidades en una

amplia gama de sistemas, plataformas y aplicaciones, incluyendo entornos

híbridos de nube y on-premise, redes corporativas, sistemas OT/SCADA y IoT.

Simulación de ataques reales en entornos empresariales y críticos: Los

participantes adquirirán la capacidad de ejecutar pruebas de penetración

simulando ataques complejos en redes corporativas y entornos críticos, con

una comprensión profunda del impacto organizacional.

Ética y conformidad en pruebas de penetración: Los participantes

desarrollarán un profundo entendimiento de los principios éticos y legales que

rigen las pruebas de penetración, garantizando que sus prácticas se

mantengan dentro de los límites legales y éticos, con enfoque en la protección

de la privacidad y la confidencialidad de los datos.

Reportes de pruebas de penetración a nivel ejecutivo y técnico: Los

participantes serán capaces de generar informes detallados y personalizados

para audiencias tanto técnicas como ejecutivas, presentando no solo los

resultados técnicos de las pruebas, sino también el impacto estratégico y las

recomendaciones de seguridad para la toma de decisiones a nivel directivo.

Contenido Temático

Módulo 01: Introducción a las pruebas de penetración y metodologías

• Conceptos de pruebas de penetración

• Metodología de las pruebas de penetración LPT

• Directrices y recomendaciones para las pruebas de penetración

Módulo 02: Alcance y compromiso de las pruebas de penetración

• Pruebas de penetración: actividades previas al compromisoSolicitud de

propuestas

• Preparación de los requisitos de respuesta para la presentación de

propuestas

• Establecer las reglas del juego

• Establecer líneas de comunicación

• Cronología

• Hora/Lugar

• Frecuencia de las reuniones

• Hora del día

• Identificación del personal de asistencia

• Tratamiento de las cuestiones jurídicas en la realización de pruebas de

penetración

• Preparación del examen

• Manejar el Scope Creeping durante el Pen Testing

Módulo 03: Inteligencia de fuentes abiertas (OSINT)

• OSINT a través de la WWW

• OSINT a través de la interrogación de DNS

• Automatización del proceso OSINT mediante

herramientas/marcos/scripts

Módulo 04: Pruebas de penetración de ingeniería social

• Conceptos de pruebas de penetración de ingeniería social

• Pruebas de penetración de ingeniería social utilizando el vector de

ataque del correo electrónico

• Pruebas de penetración de ingeniería social utilizando el vector de

ataque telefónico

• Pruebas de penetración de ingeniería social mediante vector de ataque

físico

• Informes y contramedidas/recomendaciones

Módulo 05: Pruebas de penetración en la red – Externas

• Exploración de puertos

• Huellas digitales de sistemas operativos y servicios

• Investigación sobre vulnerabilidad

• Verificación de exploits

Módulo 06: Pruebas de penetración en la red – Internas

• Pruebas de penetración en redes internas

• Exploración de redes

• Huellas digitales de sistemas operativos y servicios

• Enumeración

• Evaluación de la vulnerabilidad

• Explotación de Windows

• Explotación de Unix/Linux

• Otras técnicas de explotación de redes internas

• Automatización de las pruebas de penetración en la red interna

• Post Explotación

Módulo 07: Pruebas de penetración en la red – Dispositivos perimetrales

• Evaluación de la implantación de la seguridad del cortafuegos

• Evaluación de la implantación de la seguridad IDS

• Evaluación de la seguridad de los routers

• Evaluación de la seguridad de los conmutadores

Módulo 08: Pruebas de penetración en aplicaciones web

• Descubrir el contenido predeterminado de la aplicación web

• Descubra el contenido oculto de las aplicaciones web

• Exploración de vulnerabilidades de la Web

• Prueba de vulnerabilidades de inyección SQL

• Prueba de vulnerabilidades XSS

• Prueba de manipulación de parámetros

• Prueba de vulnerabilidades criptográficas débiles

• Pruebas de vulnerabilidades en la configuración de seguridad

• Prueba de ataque del lado del cliente

• Pruebas de vulnerabilidades en la autenticación y autorización

• Pruebas de vulnerabilidades en la gestión de sesiones rotas

• Pruebas de seguridad de los servicios web

• Pruebas de fallos de lógica empresarial

• Prueba de vulnerabilidades del servidor web

• Comprobación de vulnerabilidades en clientes gruesos

• Pruebas de WordPress

Módulo 09: Pruebas de penetración inalámbrica

• Pruebas de penetración inalámbrica

• Pruebas de penetración en redes de área local inalámbricas (WLAN)

• Pruebas de penetración RFID

• Pruebas de penetración NFC

Módulo 10: Pruebas de penetración de IoT

• Ataques y amenazas de IoT

• Pruebas de penetración de IoT

Módulo 11: Pruebas de penetración OT y SCADA

• Conceptos OT/SCADA

• Arquitectura de sistemas TI frente a OT

• Modbus

• Pen Testing ICS y SCADA

Módulo 12: Pruebas de penetración en la nube

• Seguridad y problemas de la computación en nube

• Riesgos de seguridad de la computación en nube

• Papel de las pruebas de penetración en la computación en nube

• Alcance de las pruebas de penetración en la nube

• Pruebas de penetración en la nube

• Pruebas de penetración específicas de AWS

• Pruebas de penetración específicas de Azure

• Pruebas de penetración específicas de Google Cloud Platform

Módulo 13: Análisis binario y explotación

• Conceptos de codificación binaria

• Metodología de análisis binario

Módulo 14: Redacción de informes y acciones posteriores a las pruebas

• Informe sobre pruebas de penetración: visión general

• Fases de la elaboración de informes

• Componentes del informe

• Análisis de informes de pruebas de penetración

• Entrega de informes de pruebas de penetración

• Acciones posteriores a las pruebas para las organizaciones

Dirigido a

• Hackers éticos

• Probadores de penetración

• Administradores de servidores de red

• Administradores de cortafuegos

• Comprobadores de seguridad

• Administradores de sistemas y profesionales de la evaluación de riesgos

• Analista forense de ciberseguridad

• Analista de ciberamenazas

• Analista Consultor de Seguridad de la Información

• Ingeniero de Garantía de Ciberseguridad

• Analista del Centro de Operaciones de Seguridad (SOC)

• Ingeniero técnico de operaciones de red

• Ingeniero de seguridad de la información

• Comprobador de la penetración en la seguridad de la red

• Ingeniero de seguridad de redes

• Arquitecto de seguridad de la información

Pre-requisitos

Para el curso de Certified Penetration Testing Professional (C|PENT) de EC-

Council, no se establecen prerrequisitos obligatorios formales. Sin embargo,

se recomienda que los candidatos tengan una base sólida en pruebas de

penetración y otros conocimientos avanzados de ciberseguridad:

Conocimientos en hacking ético (como los que se adquieren en la certificación

CEH) es altamente recomendado, ya que C|PENT se basa en habilidades

avanzadas de pruebas de penetración que requieren entender conceptos

previos de hacking y seguridad.

Experiencia práctica en pentesting o que se haya trabajado en roles técnicos

relacionados con ciberseguridad y pruebas de vulnerabilidades.

Familiaridad con herramientas comunes de pruebas de penetración como Kali

Linux, Metasploit, Burp Suite, Nmap, y Wireshark, entre otras.

Entendimiento de redes (TCP/IP, firewalls, enrutamiento) y sistemas

operativos, tanto Windows como Linux, es crucial para comprender las

técnicas avanzadas de evasión y explotación que se cubren en C|PENT.

Cualquier sistema operativo: Windows/Linux/macOS

▪ CPU Intel Core i5 o equivalente con una

velocidad de reloj mínima de 3. 2 GHz

▪ Mínimo de 8 GB o más de RAM

▪ Disco duro, 500 GB o superior y 7200 RPM o

más rápido

▪ Unidad de DVD (se prefiere unidad de DVD

R/W)

▪ Un adaptador de red (mínimo de 10/100 NIC,

pero se prefiere 10/100/1000), fullduplex

(desactive cualquier adaptador de red adicional

instalado)

▪ Monitor (el requisito mínimo es un monitor

LCD de 17 pulgadas)

▪ Ratón o dispositivo señalador compatible y

una tarjeta de sonido con altavoces

amplificados

▪ Acceso a Internet

▪ Dos adaptadores de red inalámbricos (PCI o

USB).

CERTIFICA

EC COUNCIL es el Consejo Internacional de Consultores de Comercio

Electrónico, es una organización que certifica a las personas en diversas

habilidades de comercio electrónico y seguridad de la información. La misión

del EC-Council es «validar a los profesionales de seguridad de la información

que tengan las habilidades y conocimientos requeridos en un dominio

especializado de seguridad de la información que ayude a las organizaciones a

evitar un ataque cibernético, en caso de que surja la necesidad». Muchas de

estas certificaciones son reconocidas en todo el mundo y han recibido avales

de varias agencias gubernamentales, incluido el gobierno federal de los EE. UU.

a través de Montgomery *GI Bill®, Agencia de Seguridad Nacional (NSA) y el

Comité de Sistemas de Seguridad Nacional (CNSS). Además, el Departamento

de Defensa de Estados Unidos ha incluido el programa CEH en su Directiva

8570, convirtiéndola en una de las normas obligatorias a cumplir por

Proveedores de Servicios de Defensores de Redes Informáticas (CND-SP).

EUD Academy es un ATC – Centro de Entrenamiento Acreditado por EC

COUNCIL para impartir todos sus cursos, desde el mundialmente famoso

Certified Ethical Hacker (CEH) como también Certified Threat Intelligence

Analyst (C|TIA), Computer Hacking Investigador forense (C|HFI), analista de

seguridad certificado por el EC-Council (ECSA) y muchas otras certificaciones

que se ofrecen en más de 194 países a nivel mundial. Contamos con esta

acreditación desde el 2014, garantizando que cumplimos con estrictos

estándares de excelencia para brindar las capacitaciones.

Nuestro objetivo es capacitar a profesionales capaces de aplicar un enfoque

estructurado para desarrollar efectivamente inteligencia contra amenazas en

las organizaciones.

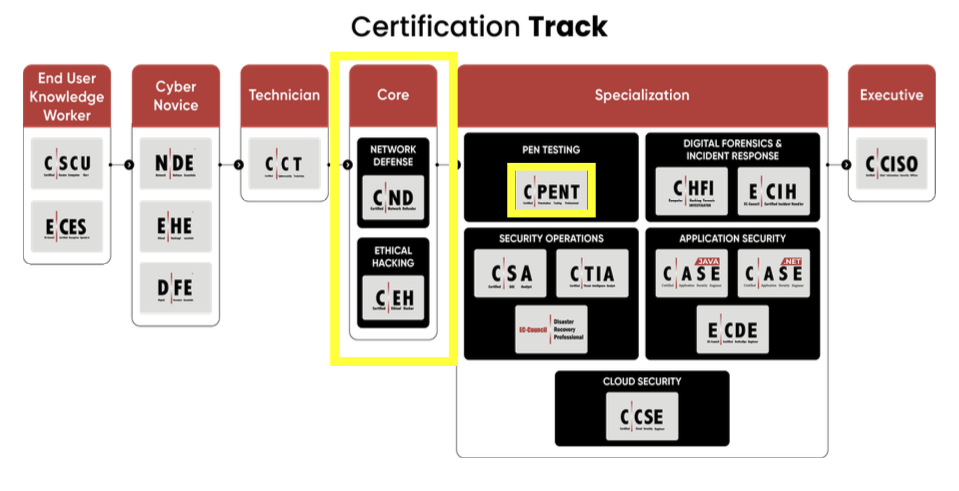

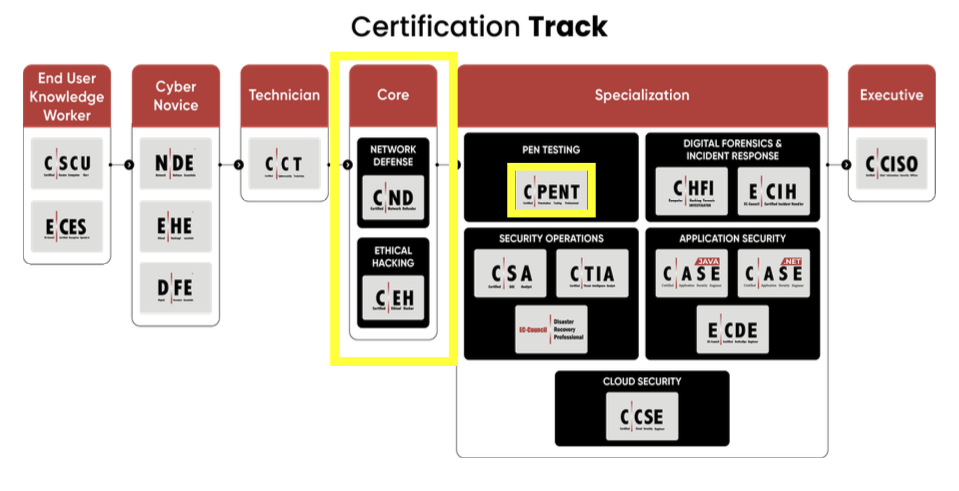

Esquema de Certificación en Cyber Seguridad por Ec Council

El core de la ruta de certificaciones comienza con los programas Certified

Network Defender y Ethical Hacker Core Skills, en los que aprenderás a

examinar el tráfico de red a nivel binario, a dominar el protocolo TCP/IP y a

familiarizarte con la evaluación de vulnerabilidades y la metodología del

hacking.

Una vez tengas una base sólida, estarás listo para pasar al hacking ético y a la

caza de amenazas con el curso Certified Ethical Hacker (CEH). Aprender cómo

irrumpen los hackers en las redes es clave para la gestión y respuesta ante

incidentes. Tras dominar las 5 fases del hacking ético, estarás preparado para

formarte como un profesional integral y multidisciplinario capaz de abordar

los desafíos de ciberseguridad desde una perspectiva holística, integrando

habilidades técnicas avanzadas, competencias en gestión estratégica de la

seguridad y capacidades creativas para resolver problemas complejos.

¿Qué incluye?

Formación de 40 horas por instructor experto certificado en Seguridad

Informática.

• Courseware Digital (DRM)

o Material de estudio que se proporciona en formato digital para

preparar al candidato para el examen CPENT. «DRM» (Digital Rights

Management) significa que el material está protegido y restringido

en cuanto a su distribución o acceso, asegurando que sólo el

comprador autorizado pueda utilizarlo.

• Voucher de Examen RPS: incluye un código (voucher) que permite

programar y rendir el examen CPENT bajo un sistema de proctoring

remoto (Remote Proctoring Service – RPS), brindando la flexibilidad de

realizar el examen en línea desde cualquier lugar adecuado.

• CPENT Cyber Range durante 30 días:

o Entorno de simulación avanzado que imita redes y sistemas reales.

En este entorno, los estudiantes pueden practicar habilidades de

pruebas de penetración en escenarios reales sin poner en riesgo

redes o sistemas productivos. Al tener acceso a este «Cyber Range»

durante 30 días, los candidatos pueden trabajar en tareas y desafíos

específicos diseñados para el curso CPENT, que están alineados con

los contenidos del examen.

• iLabs durante 180 días:

o iLabs es la plataforma de laboratorios virtuales de EC-Council que

ofrece a los estudiantes un entorno controlado para practicar sus

habilidades de ciberseguridad y pruebas de penetración. A

diferencia del «Cyber Range», que está más orientado a escenarios

de simulación avanzada, iLabs proporciona acceso a laboratorios

estructurados con ejercicios específicos diseñados para cada

módulo del curso.

• Módulos adicionales de autoaprendizaje:

o Conceptos esenciales de las pruebas de penetración

o Fuzzing

o Dominio de metasploit framework

o Secuencias de comandos powershell

o Entorno Bash y Scripting

o Entorno Phyton y scripting

o Entorno Perl y scripting

o Entorno Ruby y scripting

o Pruebas de penetración en active directory

o Pruebas de penetración en bases de datos

o Pruebas de penetración en dispositivos móviles

• Certificado de asistencia al curso por parte de EUD y el EC – Council.

Únicamente a los participantes que hayan asistido al 80% de las sesiones

o más, se les otorgará el certificado de asistencia y tendrá́ el derecho de

tomar el examen internacional. (No aplica como asistencia el acceder a las

grabaciones de clase, solo es válido en caso de desarrollarse en modalidad

Virtual I-Learn).

Si el participante opta por tomar el examen desde su casa debe cancelar

150 USD adicionales.

Acerca del Examen

Certificación: Certified Penetration Testing Professional (C|PENT) con una

aprobación del 70% o LPT MASTER con una aprobación superior al 90%.

Vigencia: tres (3) años.

Esquema de evaluación: 10 retos + redacción de informes

Duración: 24 horas o 2 sesiones de 12 horas cada una

Toma del examen a través de: ECCouncil Cyber Range Plattform: CyberQ

EXAMEN ÚNICO, DOBLE CERTIFICACIÓN?

Si obtiene mínimo un 70% en el examen práctico C|PENT, obtendrá la

credencial C|PENT.

Sin embargo, Los candidatos que obtengan una puntuación superior al 90%

obtendrán la prestigiosa credencial Licensed Penetration Tester Master. Esta

certificación indica que el profesional ha demostrado habilidades avanzadas

en pruebas de penetración, superando los estándares básicos para ser

considerado un experto de clase mundial en el campo del pentesting.

C|PENT es un examen práctico totalmente en línea, supervisado a distancia,

que desafía a los candidatos a través de un agotador examen práctico basado

en el rendimiento de 24 horas,dividido en 2 exámenes prácticos de 12 horas

cada uno, que pondrán a prueba su perseveranciay concentración bligándole

a superarse a sí mismo con cada nuevo desafío. Los candidatos tienen la opción

de elegir entre dos exámenes de 12 horas o un examen de 24 horas, en función

de lo agotador que deseen que sea el examen.